Vad är Ransomware-as-a-service? Hur prissätts det? Hur går attacken till? Och hur stoppar du en attack? David Kasabji, Threat Intelligence Engineer hos Conscia, delar med sig av insikter från dark web.

Ransomware i form av skadlig programvara är ingen nyhet. Redan 1989 skrev Joseph Popp världens första kända ransomware: PC Cyborg Trojan. Sedan 2010 har attackerna ökat, vilket kanske inte är så förvånande med tanke på att cyberbrottslingar bara under 2021 tjänade över 20 miljarder dollar.

Möjliga höga vinster har banat väg för nya affärsmodeller, varav en är RaaS (ransomware-as-a-service). Det innebär att underleverantörer betalar en RaaS-operatör för tekniken som krävs för att utföra en attack.

Så prissätts ransomware-as-a-service

På dark web finns färdiga RaaS-kit (ransomware-as-a-Service) som säljs precis som andra e-handelstjänster. RaaS-operatörerna har dedikerade webbplatser med kundsupport, supportforum, recensioner etc. Priserna för ett färdigt paket sträcker sig från från runt 50 EUR till tusentals euro. Med tanke på att den genomsnittliga lösensumma vid en attack 2021 var 6 miljoner dollar är det här överkomliga priser. Betalningsmetoderna varierar, men de vanligaste är:

- Prenumerationsmodell (månadsvis, årligen)

- Vinstdelning

- Engångslicensavgift

Avancerade RaaS-aktörer har moderna användarvänliga webbportaler som hjälper underleverantörerna att komma igång snabbt.

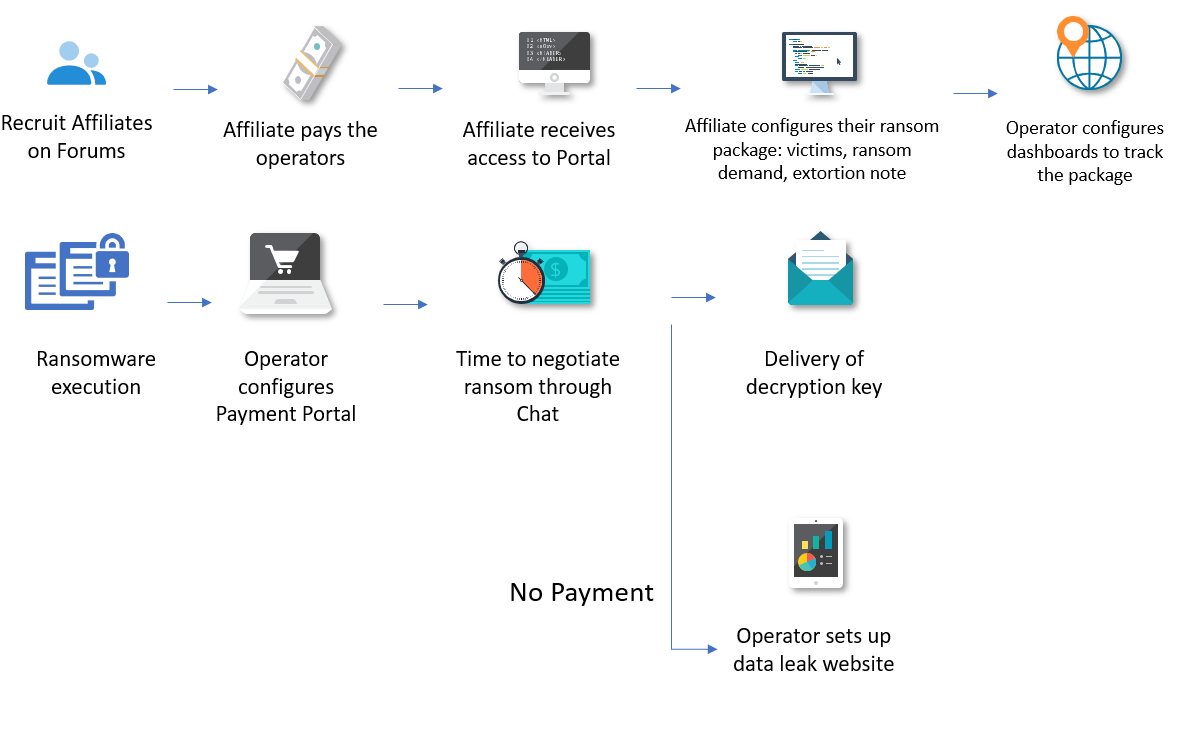

Så går en typisk attack till:

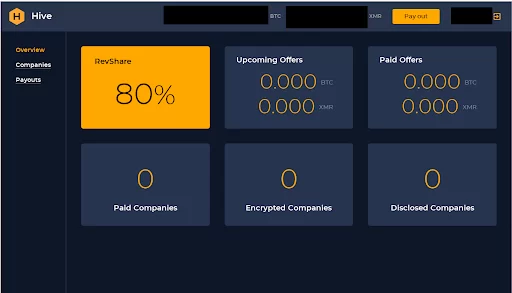

Med moderna webbapplikationer och hög användarvänlighet har Hive Ransomware ökat i popularitet. Här kan köparna skapa en unik ransomware på mindre än 15 minuter. När MediaMarkt i november 2021 krävdes på 240 miljoner dollar i det enskilt största lösenkravet hittills var det med ransomware härifrån.

Så här kan Hives webbportal se ut för köparna:

Källa: Hives webb

Som köpare får du tillgång till en kundsupportportal där offren kan logga in för att förhandla om en dekrypteringsnyckel.

Källa: Group IB – Hive från insidan

Portalen är uppdelad i tre kolumner:

- Kolumn ett: Här finns information om offrets företag, inklusive intäkter och antal anställda

- Kolumn två: Livechattinteraktion med RaaS-operatör och/eller underleverantör

- Kolumn tre: Nedladdning av dekrypteringsmjukvara efter framgångsrik betalning

Om lösenkraven inte uppfylls läcker RaaS-operatören de stulna uppgifterna på dedikerade läckagewebbplatser.

Källa: HiveLeaks websida

Alla RaaS-websidor hostas från dark web.

Exempel på ransomware-as-a-service-aktörer

- DarkSide

- REvil

- Hive

- LockBit

Så stoppar du en attack:

RaaS-attacker stoppas på samma sätt som andra ransomware-attacker. Resurserna hos just er organisation avgör vilka metoder som är möjliga.

RaaS-attacker stoppas på samma sätt som andra ransomware-attacker. Resurserna hos just er organisation avgör vilka metoder som är möjliga.

De främsta metoderna för att hindra attacker:

- Viktigast är krypterade säkerhetskopior som ligger offline. Sofistikerad ransomware kommer att försöka hitta och radera alla andra säkerhetskopior. Läs mer om god säkerhetskopiering i vårt whitepaper om Rubrik här:

- Skapa, uppdatera och träna på en handlingsplan vid cyberincidenter.

- Genomför regelbunden sårbarhetsskanning.

- Uppdatera löpande programvara till den senaste versionen.

- Tillämpa högsta möjliga säkerhet vid distansarbete och spana regelbundet efter misstänkt aktivitet i nätverket.

- Inaktivera eller blockera utgående SMB-protokoll och ta bort eller inaktivera föråldrade SMB-versioner.

- Uppdatera anti-malware-programvara och signaturer.

- Använd frilista som säkrar att endast auktoriserad programvara kan köras på dina system.

- Överväg IDS- och EDR-system som snabbt upptäcker potentiella intrång.

- Hotaktörer kan utnyttja en tredje part för att nå din IT-miljö. Säkra att samarbetspartners och tjänsteleverantörer agerar cybersäkert.

- Använd MFA (multifaktorautentisering) i den utsträckning det är möjligt.

- Utgå från lägsta privilegieprincipen.

- Säkra att ditt nätverk är segmenterat på ett sätt som begränsar möjligheterna till laterala rörelser.

- Om möjligt begränsa användningen av skriptverktyg såsom PowerShell och Python.

- Övervaka gärna nätverket under en längre tid och skapa jämförelsepunkt som gör det lättare att upptäcka avvikelser senare.

Conscia hjälper dig att säkra din IT-miljö och Conscia Cyberdefense spanar löpande efter potentiella intrång.

Vill du veta mer?