Blog

DNS Tunneling – den potentielle bagdør til din infrastruktur?

DNS (Domain Name System) er en helt uundværlig del af vores IT-infrastruktur og kan betegnes som ”internettets telefonbog”. Det er DNS-protokollen, der sætter os i stand til at oversætte domænenavne til ip-adresser, når vi ”surfer” på internettet eller når vi anvender en app på vores mobiltelefon. DNS anvender port 53. Derfor er denne port ofte […]

DNS (Domain Name System) er en helt uundværlig del af vores IT-infrastruktur og kan betegnes som ”internettets telefonbog”. Det er DNS-protokollen, der sætter os i stand til at oversætte domænenavne til ip-adresser, når vi ”surfer” på internettet eller når vi anvender en app på vores mobiltelefon.

DNS anvender port 53. Derfor er denne port ofte åben i hele infrastrukturen. Både på klienter, switche, routere, firewalls osv. Forespørgsler transporteres primært via ”best effort”-protokollen UDP (User Datagram Protocol), fremfor TCP (Transmission Control Protocol), pga. det generelt lavere ressourceforbrug. Det betyder, at klienten blot sender en ny forespørgsel igen, hvis den ikke fik svar første omgang.

Funktionaliteten i DNS-protokollen tillader, at tekst-strenge sendes frit til og fra internettet. Dette bliver i høj grad udnyttet af cyberkriminelle.

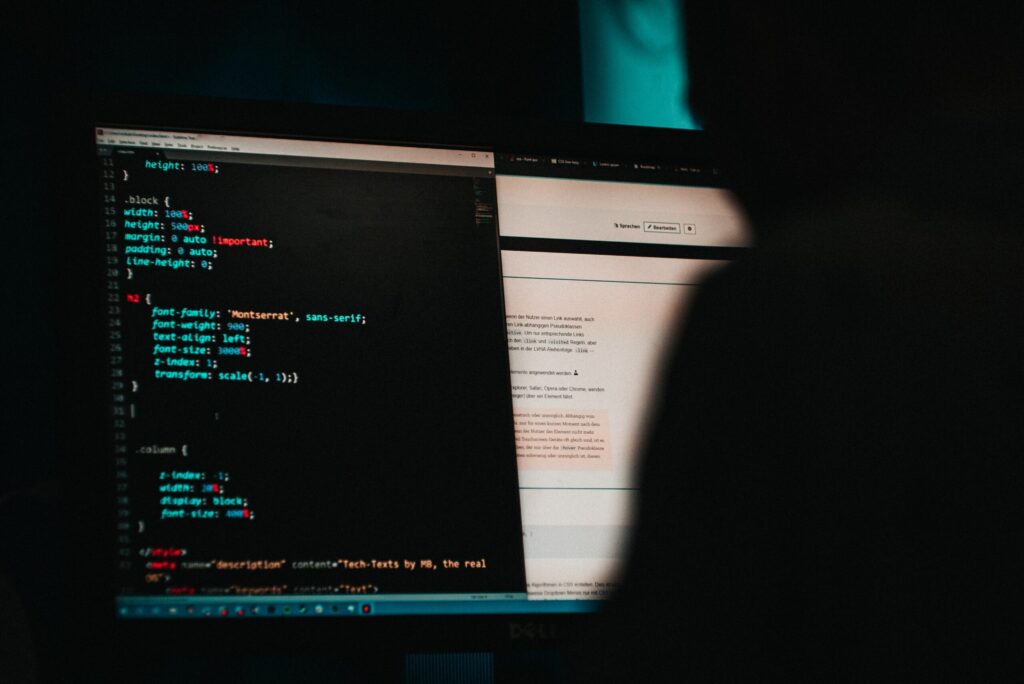

Teknikker og anvendelse i malware

- C2 – Command & Control, heartbeat og kommunikation:

Malware-inficerede klienter har behov for at kommunikere tilbage til en C2-server for at fortælle, at de er aktive og klar. Kommunikation kan let kamufleres som DNS-trafik, så kommunikation over HTTP (Hypertext Transfer Protocol )/HTTPS (Hypertext Transfer Protocol Secure) undgås, da det hurtigere ville vække mistanke. Klienten sender en DNS A-forespørgsel på en unikt konstrueret host-navn. Dette er Base64-encoded og ligner almindelig tekst, men indeholder ip-adresse, host-navn, brugernavn, samt en unik identifikation.

- Eksfiltrering:

Indsamlet data sendes ud fra netværket. Data deles op i små bidder og sendes ud vha. Base64-encodede DNS-forespørgsler. Da de sendes vha. UDP indeholder pakkerne et transaktions-nr. så de kan samles korrekt hos modtageren. Pakkestørrelser holdes nede og frekvensen varieres, så det ikke vækker mistanke. Det er måske ikke den hurtigste metode, men den er svær at opdage.

- Infiltrering:

Den cyberkriminelle har behov for at sende kommandoer, scripts osv. til den inficerede klient. Scripts sendes nemt med en Base64-encoded DNS TXT-forespørgsel. Kommandoer kan f.eks. modtages som svar på et heartbeat. En DNS A-forespørgsel besvares med NOERROR og en IPv4-adresse. Sidstnævnte er kommandoer.

Hvad kan du gøre?

Det er vigtigt at forholde sig kritisk til DNS i infrastrukturen. Overvej følgende tiltag, hvis du ikke allerede har gjort det:

- DNS Server white listing.

- Bloker blacklistede og mistænkelige domæner og ip-adresser, samt evt. geo-lokationer.

- DNS-analyse og statistik. Algoritmer på tværs af indsamlet data, såsom frekvens, udseende, størrelse, osv.

- Canary- eller Honeypot-løsning

(Listen er prioriteret efter sværhedsgrad af implementeringen)

Conscia har flere stærke partnerskaber med markedsledende producenter inden for DNS og IT-sikkerhed. Kontakt os for at finde ud af mere om, hvordan du beskytter dig.

Om forfatteren

Relateret