Blog

Hvad er social engineering – og hvorfor er det interessant?

Vi har alle efterhånden vænnet os til de mange let gennemskuelige phishing mails i vores indbakker eller via SMS på vores telefoner – men Social Engineering er mere diskrete og snigende former for angreb på de sociale medier, og de kan ofte være vanskeligere at genkende. Så hvad er meningen og motivationen bag dem, hvordan […]

Vi har alle efterhånden vænnet os til de mange let gennemskuelige phishing mails i vores indbakker eller via SMS på vores telefoner – men Social Engineering er mere diskrete og snigende former for angreb på de sociale medier, og de kan ofte være vanskeligere at genkende.

Så hvad er meningen og motivationen bag dem, hvordan fungerer de, og hvordan beskytter du dig bedst imod dem?

Lad os starte med at få det basale på plads

Social engineering-angreb er fællesbetegnelsen for de teknikker og taktikker, cyberkriminelle benytter til at narre os til at udføre handlinger eller give informationer, som de direkte eller indirekte kan benytte til et angreb på os eller den virksomhed, vi arbejder for.

Det er her de sociale medier som fx LinkedIn kommer ind i billedet: Ved at oprettet en falsk profil på LinkedIn og ved at udgive sig for en kollega i din virksomhed eller en af jeres samarbejdspartnere, kan cyberkriminelle begynde at etablere et tillidsforhold til dig, som de senere kan udnytte. At etablere dette tillidsforhold er en vigtig del af deres strategi, da det får os til at sænke paradere og videregive informationer, som vi ellers ikke ville give.

I modsætning til traditionelle cyberangreb, der typisk fokuserer på tekniske metoder, så udnytter social engineering på den måde vores følelser, nysgerrighed og adfærd til at indhente informationer og lokke os til at downloade malware til vores computer. Hvilken information, cyberkriminelle gerne vil lokke ud af os, afhænger af målet for deres angreb: Det kan være information som brugernavn, password, PIN-koder, bankoplysninger og fødselsdagsdato – men det kan også være informationer om forhold på arbejdet.

At dette er et reelt problem, bekræftes af statistikker fra Statista*, som oplyser, at LinkedIn i anden halvdel af 2023 fjernede over 46 millioner falske konti under selve registreringsprocessen, mens yderligere 17 millioner blev proaktivt begrænset, før medlemmer rapporterede dem. Desuden blev 232.000 falske profiler fjernet efter at være blevet rapporteret af medlemmer.

Vi oplever også i Conscia falske LinkedIn-profiler, der udgiver sig for at have været ansat hos os. Desværre kan alle jo påstå, at de har været eller er ansat alle steder, og det kan derfor være svært umiddelbart at gennemskue, om profilen er reel.

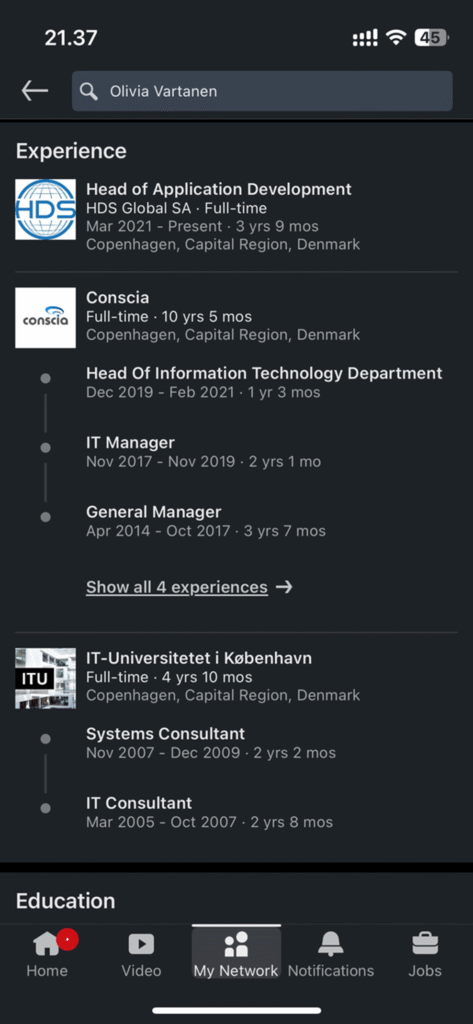

Et eksempel på en sådan falsk profil er ”Olivia Vartanen” (screenshots af profilen nedenfor).

Ved en hurtig Google Image-søgning afsløres hun som stock-model og er ud over ”en kvinde med 10 års erfaring i tech-branchen” også ansigt for produkter og platforme andetsteds.

Hensigten bag denne profil kender jeg ikke. Der er dog en risiko for, at den har været brugt til at finde frem til og connecte med andre og vigtige personer, som – måske – kunne lokkes til at downloade et dokument eller en fil indeholdende malware eller lokke nogen til at afsløre informationer om dem selv, som kunne benyttes til senere at kompromittere sikkerheden i deres virksomhed.

I den lidt mere uskyldige ende kunne det også ”bare” være at etablere et stort og imponerende netværk, som enten kunne sælges videre til andre cyberkriminelle eller benyttes til egen jobsøgning eller lignende.

Social engineering i tal

Social Engineering har i mange år været den foretrukne angrebs-vektor, når cyberkriminelle indledningsvist angriber virksomheder, simpelthen fordi det er en effektiv metode. For at sætte det i et aktuelt perspektiv har jeg hentet lidt statistik fra Verizon Data Breach Report 2024**. Rapporten beretter blandt andet at:

- 68% af alle angreb involverede en person, der faldt for et social engineering angreb eller begik en anden menneskelig fejl.

- 62% af alle angreb var ransomware angreb med et gennemsnitligt tab på $46.000.

- 15% af alle angreb involverede en tredjepart som en samarbejdspartner eller leverandør (Supply-Chain).

Disse tal er skræmmende, og intet peger på, at hverken antal eller kompleksiteten af denne type angreb vil falde – tværtimod: Med udbredelsen af kunstig intelligens (AI) har de cyberkriminelle virkeligt fået et fremragende værktøj til rådighed, som de kan benytte til at højne kvaliteten af både de traditionelle phishing angreb, men især også former for social engineering angreb.

Deepfakes og AI

AI har gjort disse værktøjer så stærke at en ny type Social Engineering angreb især i 2024 begyndte at ramme os, efterfølgende kendt som Deepfake-angreb.

Deepfake-angreb er angreb hvor personers stemmer eller ansigter efterlignes i telefonopkald eller videomøder, ofte for at manipulere medarbejdere til at udføre handlinger som at overføre penge eller dele følsomme oplysninger. Fx blev en finansmedarbejder i en multinational virksomhed i 2024 narret til at overføre 25 millioner dollars efter et videoopkald med en deepfake af flere af virksomhedens medarbejdere, som medarbejderen genkendte, bl.a. virksomhedens finansdirektør. ***

I et andet tilfælde blev en britisk energivirksomhed svindlet for 243.000 dollars, da de cyberkriminelle brugte AI-genereret stemmeteknologi til at efterligne virksomhedens administrerende direktør.****

Vi forventer, at mængden af den type angreb, sammen med de øvrige og måske mere traditionelle typer af social engineering angreb, vil øges, samtidig med at kvaliteten af de enkelte angreb bliver bedre og dermed sværere at genkende.

Det afspejles også i de fleste sikkerhedsrammeværker og compliance-krav som bl.a. CIS rammeværket, NIST, ISO27001, NIS-2, GDPR, PCI DSS, og mange flere, hvor social engineering og awareness-træning indgår som centrale elementer. De er designet til at sikre, at medarbejdere og organisationer er opmærksomme på truslen og kan modstå forsøg på angreb af den type.

Hvad kan du gøre for at beskytte dig mod social engineering?

For at beskytte dig effektivt imod social engineering angreb kræves en hensigtsmæssig kombination af både tekniske, processuelle og menneskelige kontroller og foranstaltninger, hvor du som medarbejder spiller en helt central rolle.

Din virksomhed er ansvarlig for at implementere tekniske beskyttelsesforanstaltninger og kontroller som bl.a. e-mail filtre, endpoint-beskyttelse, AI-detektion, multifaktor godkendelse, log-overvågning og analyse og mange andre. Der bør etableres faste godkendte procedurer i forbindelse med udbetalinger og overførsel af sensitiv information. Derudover bør din virksomhed gennemføre regelmæssige og forskellige awareness-træning, så du har de bedste forudsætninger for at genkende og reagere hensigtsmæssigt på social engineering angreb.

Specifikt i forhold til de sociale platforme er dit absolut stærkeste våben din sunde fornuft og naturlige skepsis!

Ved venneanmodninger kan du starte med at vurdere om det overhovedet er en relevant anmodning – og du skal ikke være bange for at stille spørgsmål til personen: Hvad skyldes anmodninger, og hvad er formålet? Hvis anmodningen ikke synes at tjene noget formål, kan du vælge at afvise den.

Du kan også kigge på profilen og vurdere, om den ser plausibel ud: alder, uddannelse og erfaring – hvis det ser mistænkeligt ud, er der ofte god grund til at grave et spadestik dybere.

En hurtig checkliste:

- Profilbillede: Brug af stock-fotos eller billeder af meget attraktive personer bør vække mistanke.

- Navn: Usædvanlige stavemåder kan indikere en falsk profil.

- Erfaring: Uoverensstemmelser eller manglende detaljer i jobhistorikken kan være et advarselstegn.

- Personlige informationer: Mangel på personlige touch, detaljer eller interaktioner med andre kan indikere en falsk profil.

- Endeligt kan du jo gå ind på virksomhedens egen LinkedIn profil og se, om du kan finde medarbejderen.

Herhjemme har Sikkerdigital.dk samlet en række gode råd til, hvordan du spotter falske profiler på sociale medier, som du også kan hente inspiration fra på https://www.sikkerdigital.dk/borger/spot-svindel/saadan-spotter-du-falske-profiler.

Men først og fremmest husk, at dit stærkeste våben er din sunde fornuft!

Stay Safe.

* https://www.statista.com/statistics/1328849/linkedin-number-of-fake-accounts-detected-and-removed/

** https://www.verizon.com/business/resources/reports/dbir/

*** https://edition.cnn.com/2024/02/04/asia/deepfake-cfo-scam-hong-kong-intl-hnk/index.html

Om forfatteren

Ronnie Abrahamsen

Sales specialist

Ronnie er Salgsspecialist indenfor Strategisk og Offensiv sikkerhed. Her hjælper han vores kunder med at identificere huller og sårbarheder i deres aktuelle informationssikkerhed og, på en struktureret måde, guide dem til hen imod en sikkerhedsløsning med større, bedre og mere effektiv beskyttelsesevne – på både et teknisk og strategisk niveau. Ronnie har, med +25 år […]

Relateret