Blog

Sådan sikrer I jeres OT-miljø og overholder NIS2-direktivet

Med NIS2 direktivet bliver der sat et tiltrængt fokus på sikring af industrielle kontrolsystemer, da netop de kontrolsystemer styrer livsnerven i mange af de services, der karakteriseres som samfundskritisk og leveres af essentielle og vigtige virksomheder. Alt fra produktion og distribution af energi til produktion af maskinkomponenter, fødevarer og pharmaceutiske produkter vil ikke kunne ske […]

Med NIS2 direktivet bliver der sat et tiltrængt fokus på sikring af industrielle kontrolsystemer, da netop de kontrolsystemer styrer livsnerven i mange af de services, der karakteriseres som samfundskritisk og leveres af essentielle og vigtige virksomheder. Alt fra produktion og distribution af energi til produktion af maskinkomponenter, fødevarer og pharmaceutiske produkter vil ikke kunne ske uden disse komponenter. Derfor skal de beskyttes – og nu ved lov.

OT har levet et lidt isoleret liv fra IT med fokus på person- og materiel sikkerhed samt stabil drift. I takt med øgede krav fra forretningen om integration mellem forretningssystemer og produktion/distribution – for at tilbyde bedre kundeservice og tidstro indsigt eller underleverandørers krav til fjernadgange – har det åbnet op for systemerne og dermed også de risici, der følger med OT-systemerne og resten af forretningen.

Med den større IT-integration har man åbnet for Pandoras boks omkring sikkerhed i OT-miljøer

OT-miljøer er karakteriseret ved:

- Mange meget gamle systemer fra før man tænkte IT-sikkerhed – Livscyklus på op til 30-40 år

- Leverandører der ikke har tænkt IT-sikkerhed ind i design og vedligehold og derfor heller ikke tænkt sårbarheder, sikkerhedsopdateringer og andre risikominimerende foranstaltninger – og slet ikke i systemer der er så gamle, som de er mange steder.

- Brug af andre protokoller end IT. Det er ikke sådan, at OT ikke bruger traditionelle IT-netværkssystemer, men den underliggende anvendelse af protokoller, til at kommunikere mellem OT komponenter, er baseret på klassiske serielle protokoller, der pakkes ind i Ethernet og TCP/IP – og der er begrænset viden om dette i IT.

- Underleverandørmarkedet er karakteriseret ved, at der ofte er tale om maskinbyggere, der i mange tilfælde har haft et lavt IT-sikkerhedskendskab, men brugt OT-komponenter til at programmere den nødvendige automation.

- Fokus har ofte været på at bygge det nødvendige netværk med billige netværkskomponenter (læs un-managed), og derfor står man i dag uden kapacitet til at lave ordentlig overvågning.

- Ofte har de samme underleverandører krævet fjernadgang for at kunne komme til systemerne nemt og hurtigt, så de ikke skulle rejse verden rundt for at tilse dem og opgradere styringsprogrammer (PLC-kode), men uden i øvrigt at sørge for deres egen sikkerhed (deraf de mange forsyningskæde angreb).

- Hovedleverandører af automationskomponenter, hvor der ikke tidligere har været fokus på sikkerhedsdiscipliner som rettelse af sikkerhedshuller, netværkstopologi, segmentering m.m., bruger managed netværkskomponenter, så det bedre kan overvåges og understøtte trafikanalyse og detektering.

- Og ofte har virksomhederne (OT-delen) ikke tænkt på, hvordan man skulle beskytte denne adgang.

Faktum er at:

- OT bliver ramt hyppigere, fordi hackerne ved, det er livsnerven i virksomheden.

- Det er nemt at komme ind grundet dårlig beskyttelse og mange sårbarheder.

- Meget udstyr/indgange kan være eksponeret på internettet og findes nemt med frit tilgængelige værktøjer som f.eks. Shodan og bruges som indgang både ind i produktionen og derfra ind i hjertet på IT.

- Dårlig segmentering der sikrer, at underleverandører kun kan nå egne systemer og ikke derfra kan springe til andre systemer.

Derfor har EU kommissionen sat fokus på dette i forbindelse med NIS2 -direktivet.

EU-Kommissionen giver selv en opskrift i forbindelse med stramning af cyberforsvaret via NIS2 direktivet. Der skal laves politikker for risikoanalayse og informationssikkerhed, der inkluderer informationssikkerhed i OT-systemer. Risikoanalysen er med til at sikre forståelsen for, hvad risikoen er, og hvor stor risikoen er for de forskellige systemer i OT, så man kan prioritere sine indsatser og risikominimerende foranstaltninger. Politikker er rammen, der sætter ledelsens retning for sikkerheden i virksomheden og dermed også i OT.

De tekniske minimumskrav til organisationen er tilsvarende givet ved direktivet:

- Håndtering af hændelser (forebyggelse, opdagelse og reaktion på hændelser i OT)

- Sikre driftskontinuitet og krisestyring

- Sikre forsyningskædesikkerhed – herunder sikkerhedsrelaterede aspekter vedrørende forbindelserne mellem den enkelte enhed og dens leverandører eller tjenesteydere såsom leverandører af datalagrings- og databehandlingstjenester eller forvaltede sikkerhedstjenester

- Sikkerhed i forbindelse med erhvervelse, udvikling og vedligeholdelse af net- og informationssystemer, herunder håndtering og offentliggørelse af sårbarheder, inventarstyring, basis cyberhygiejne, MFA, adgangskontroller og kontinuerlig autentifikation

- Politikker og procedurer (test og revision) til vurdering af effektiviteten af foranstaltninger til styring af cybersikkerhedsrisici

- Brug af kryptografi og kryptering

- Uddannelse af medarbejdere og ledelse

Ovenstående tekniske krav adresserer såvel IT som OT. EU-kommissionen skelner ikke mellem de 2 domæner på dette område.

Med NIS2 bliver topledelsen endegyldigt ved lov ansvarlig for virksomheden cybersikkerhed inklusiv cybersikkerhed i OT-systemer. Dette inkluderer ansvaret for, at der ligger en plan, og at der bliver fulgt op på den plan fra topledelsen.

Rammer:

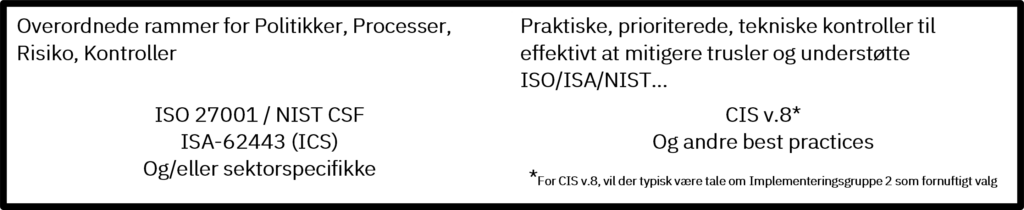

Generelt og i forhold til NIS2 har ENISA lavet guides, der foreslår en vej:

En række overordnede rammer mangler detaljegraden i de tekniske kontroller, hvilket ender ud i at man godt nok er compliant, men ikke så sikker, som man tror. Derfor er CIS en god bedste praksis at bygge ind i politik og risikoarbejdet, da netop de tekniske kontroller er designet til – med et højt faktuelt teknisk sikkerhedsniveau for øje – at stoppe angribernes teknikker. Disse kontroller kan nemt integreres i programmet, politikker og processer.

Det gælder hvad enten man vælger 27001/02 eller ISA62443.

Hvordan starter rejsen?

Enhver rejse starter med en plan. Så der skal defineres et program specielt for OT, der sætter politikker og rammer for, hvad der skal ske.

Med 62443 bliver rammerne udstykket overordnet, men kontekst er forskellig fra organisation til organisation. Tilsvarende adresseres forskellige organisationsdele og interessenter i organisationen eller leverandørledet i forhold til rammen.

Nogle af områderne er sammenlignelige med ISO/NIST kontrolrammerne for IT, hvor nogle af de gængse kontrolkrav kan genfinde sikkerhedsanbefalinger/kontroller/vejledninger fra ISO27001/-2, NIST og de mere specifikke anbefalinger for tekniske kontroller fra CIS kontrollerne. Andre dele af rammen er meget specifikt møntet på den anderledes kontekst, der gælder for OT-systemer.

Den store forskel er, at OT-teknologier afviger på nogle områder meget fra IT-teknologier, selvom man kan hævde, at de bygger på nogle at de samme elementer – Computere, SW og netværk. Med OT kan fejlkonfiguration af en PLC-enhed have alvorlige konsekvenser for produktionskritisk materiel, leveranceevne, kvalitet og meget andet. I værste fald kan fejl endda medføre personskade, hvis en maskine fx opfører sig utilsigtet, eller en ventil lukker skoldhed damp eller giftig gas ud.

Derfor har OT skarpt fokus på at etablere og bibeholde sikker og stabil drift, sædvanligvis understøttet af rigide testprocedurer. Så når en OT-proces kører sikkert og stabilt, skal der være særdeles gode grunde til at ændre på noget som helst. Opgaven er så at tage det bedste fra IT-netværk og sikkerhed og sikre disse rent digitalt.

Sådan kan Conscia hjælpe jer på rejsen mod øget beskyttelse af industrielle systemer

- Vi anbefaler at starte med sikkerhedsgap- og modenhedsanalyse. Vi anvender CIS kontrollerne, der er anset som bedste praksis fra det europæiske sikkerhedsagentur – ENISA. CIS kontrollerne passer fint med ISO 27001/02 vejledningerne for program/politikker/proces samt IEC 62443-2-3 og IEC62443-3-1. Vi gør den faktuelle sikkerhed målbar, da vi måler organisationens konkrete beskyttelsesevne og understøtter dermed en plan for reelt sikkerhedsniveau As-Is og To-Be.

- Vi udvikler et samlet prioriteret sikkerhedsroadmap – To-Be – hvor hver enkelt aktivitet udgør et målbart skridt på vejen mod compliance. Der sættes konkrete investerings- og implementeringsomkostninger på samt et målbart udbytte og et målbart beskyttelsesniveau.

- Vi hjælper jer med den løbende implementering og sikrer at implementering af kontrollerne sker på den rette måde ift. at levere den forventede sikkerhed og værdi i OT sikkerhedsprogrammet – vi sikrer kort sagt at sikkerhedsprodukterne implementeres, så de leverer op mod kontrolrammen.

- Vi sikrer den løbende opdatering og rapportering på projektet til styregruppen/ledelsen og projektgruppen så de jvf. deres forpligtelser kan tilse, at implementeringen sker, som den skal.

- Conscia har foretaget nogle gennemprøvede valg af sikkerhedsteknologier, der understøtter sikkerhed i OT-systemer. Vi har valgt komponenter, hvor fokus har været på at sikre den bedste naturlige integration og maximale udbytte. Vi selv har prøvet tingene af, vurderet og uddannet konsulenter, så vi har kapacitet og viden til at hjælpe vores kunder – også i stor skala.

- eks. switch-udstyr med indbygget trafikopsamling og OT realtidsanalyse af trafikken til detektering af trusler i OT, så vi samler data sammen længst ude, hvor trafikken flyder rundt i OT systemer.

- Switche med indbyggede sensorer til at opdage fejl og inventarstyring af OT-enheder samt risikostyring af systemer i OT-nettet.

- Switch-udstyr der tilbydes som ruggedized både alm. Switche eller DIN-monteret.

- Løsninger der kan integreres både i gamle og nye installationer (Brown/Green field).

- Løsninger der kan overvåges centralt på tværs af mange spredte OT-systemer.

- Remote adgangskontrolløsning der sikrer styring af leverandøradgange.

- Systemer der sikrer den korrekte adskillelse af systemer i deres zoner med adgangskontroller mellem zoner.

- For en lang række teknologikomponenter, vil vi kunne støtte kunden med selve implementeringen, og vores folk ved, hvordan teknologien skal implementeres for at afløfte kontrolkravene korrekt, så I både bliver compliant OG sikre.

Med ovenstående hovedelementer vil vi understøtte jeres compliance-behov i forhold til IEC 62443 og sikkerhed i OT i form af:

- Recovery- og Incident respons-planlægning

- Inventarstyring og god sårbarhedshåndtering – god basis cyber hygiejne

- God netværks- og segmenteringspraksis med malware-scanning og stærke adgangskontroller

- Sikker fjernadgang

- Passiv trafikanalyse og detektering af trusler i OT-nettet

Om forfatteren

Peter Koch

Security Evangelist

Peter har travlt med at gøre vores kunders digitale rejse sikker og beskytte forretningsværdien fra digitaliseringen af kunders forretning. Han fører an, når det kommer til at hjælpe kunderne med en mere struktureret tilgang til cybersikkerhed gennem udførlig planlægning og brug af CIS-kontrollerne. På samme tid hjælper han dem med at drage fordel af Zero […]

Relateret