Blog

Udnyt implementering af Firepower!

Med de indbyggede Next Generation Firewall Features er Firepower utrolig effektiv til blokering af eksterne trusler. Men udnytter I al den viden og information, Firepower har om jeres netværk? I dette blogindlæg vil jeg fokusere på, hvordan I får bygget jeres Cisco Firepower Management Center og får overblik over, om enheder i jeres netværk er inficeret med malware – og dermed […]

Med de indbyggede Next Generation Firewall Features er Firepower utrolig effektiv til blokering af eksterne trusler. Men udnytter I al den viden og information, Firepower har om jeres netværk?

I dette blogindlæg vil jeg fokusere på, hvordan I får bygget jeres Cisco Firepower Management Center og får overblik over, om enheder i jeres netværk er inficeret med malware – og dermed bliver brugt i botnet eller lignende.

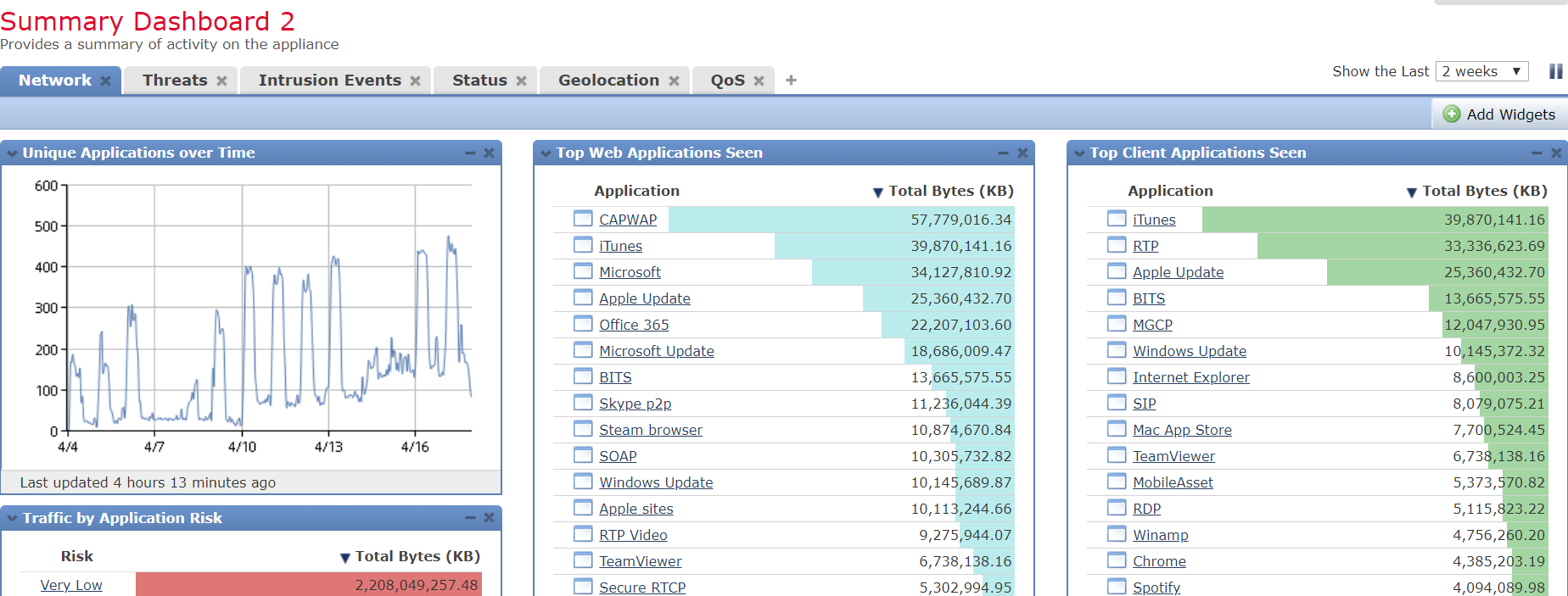

Firepower Management Center fungerer ud af boksen med Default Dashboards på forsiden. Men ved at supplere med meget få forbedringer til dashboardet kan I udnytte implementeringen af Firepower i langt højere grad og få væsentligt mere ud af de data, Firepower opsamler på netværket.

Firepower kan naturligvis blokere for forbindelser mod kendte sikkerhedstrusler, men ofte ligger der en årsag bag den forbindelse, der bliver skabt.

Identificér truslen

Det er ikke nok at blokere en forbindelse – vi skal naturligvis skal have fundet årsagen til problemet på enheden.

Er enheden inficeret med malware? Er enheden en del af et botnet uden at deltage aktivt, da forbindelsen bliver blokeret af Firepower?

Hvis ja, er det IT-afdelingens primære mål at finde disse enheder og få dem renset for infektioner. Er AMP for endpointsimplementeret, er det forholdsvis simpelt at blokere og fjerne disse infektioner. Er der ikke investeret i AMP for endpoints, kan vi bruge Security Intelligence fra Firepower Management Center til at finde enhederne og få dem renset.

På de fleste netværk findes enheder, der er uden for IT-afdelingens administrative rettigheder. Det kan fx være medarbejdernes egne smartphones eller andre IoT-enheder under BYOD-paraplyen (Bring Your Own Device). Derfor har vi naturligvis en opgave med at begrænse adgang fra disse enheder til interne ressourcer, således at infektionerne ikke bliver spredt.

Men hvad med alle enheder under IT-afdelingens administrative domæne? Dem skal vi have frem i lyset i Firepower Management Center, så vi kan reagere på de interne sikkerhedshændelser.

Cisco samler Intelligence i Firepower på tværs af Intrusion Prevention, Advanced Malware Protection, URL filtering og Security intelligence. Derefter bliver det præsenteret som Indicators of Compromise eller IOCs. Indicators of Compromise bliver aktiveret, når Firepower har bekræftet, at en enhed er inficeret eller har sendt trafik til IP-adresser eller URLs, der er kendt som usikre og fulde af dårligdomme.

Indicators of Compromise i Firepower Management Center

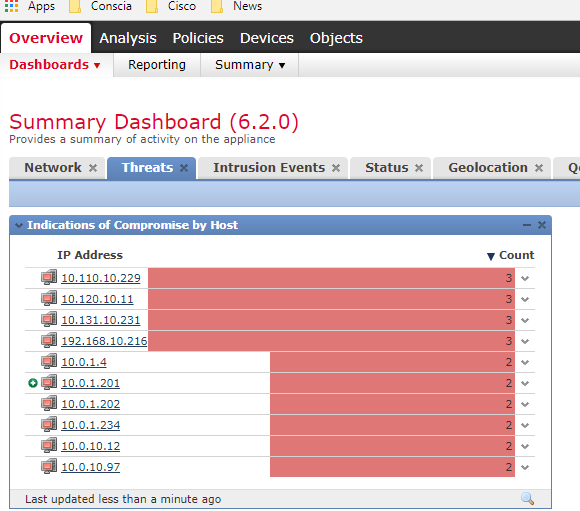

For at finde Indicators of Compromise i Firepower Management Center, kan vi blandt mulighederne åbne Summary Dashboard –> Threats som vist herunder.

På dette dashboard kan vi se en Widget kaldet Indications of Compromise by Host. Dette dashboard kigger på hele netværket, hvilket betyder, I får IOC’er på alle netværksenheder der blandt andet indeholder medarbejdernes egne mobileenheder samt alle andre potentielle enheder uden for IT-afdelingens administrative domæne.

Cisco har heldigvis gjort det muligt at oprette flere forskellige Widgets, hvor vi kan specificere hvilke IP-adresser, der skal indgå i hvert enkel Widget. Derfor vil vi oprette en ny Widget, der kun indeholder enheder under IT-afdelingens administrative domæne som eksempelvis servere og PC’er i IT-afdelingens Active Directory Domæne.

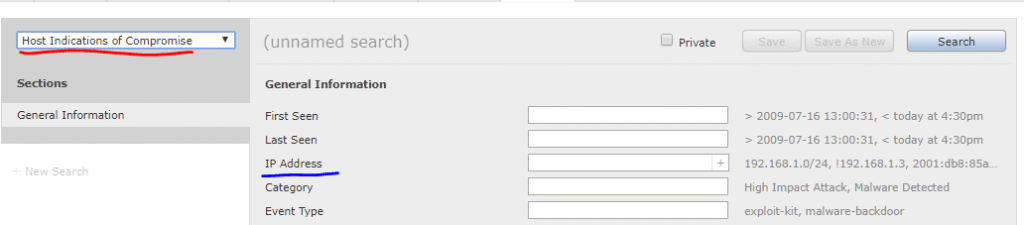

For at oprette denne nye Widget, skal du indledningsvis oprette en Search som herunder. Analysis –> Search I Searchskal du vælge Host Indications of Compromise til venstre – herunder markeret med rødt – hvorefter du definerer, hvilket netværk Search skal indeholde under IP Address – markeret med blå.

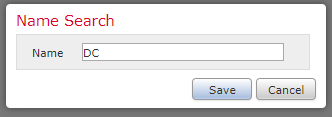

Vælg herefter Save as New og navngiv – eksempelvis DC.

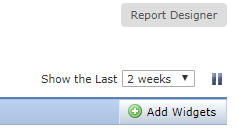

Opret nu en ny Widget på dit Dashboard. Klik Overview –> Dashboard, vælg dit Dashboard, hvorefter du klikker på Add Widgets i højre hjørne.

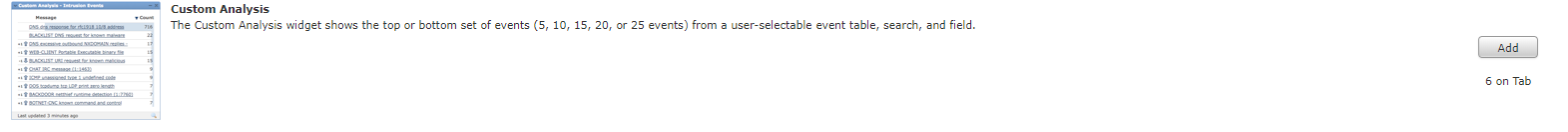

De forskellige Widgets bliver præsenteret i Firepower Management Center. Vælg i dette tilfælde en Custom Analysis som herunder:

Når du klikker Add vil den nye widget blive tilføjet på dit Dashboard, hvorefter du kan returnere til Overview –> Dashboards for at konfigurere ny tilføjede Widget.

I ovenstående Widget har jeg konfigureret Host Indications of Compromise og den tidligere oprettede søgning. Den viser derfor kun de IOC’er, som Firepower Management Center har set på netop det netværk, der er specificeret i søgningen.

Det er desuden muligt at lave en Widget med User Indications of Compromise, hvilket gør det nemmere at identificere den enkelte PC og bruger.

Herefter kan du vælge listens interessante IOC’er. I eksemplet herover har kun én enkelt PC, IOC.

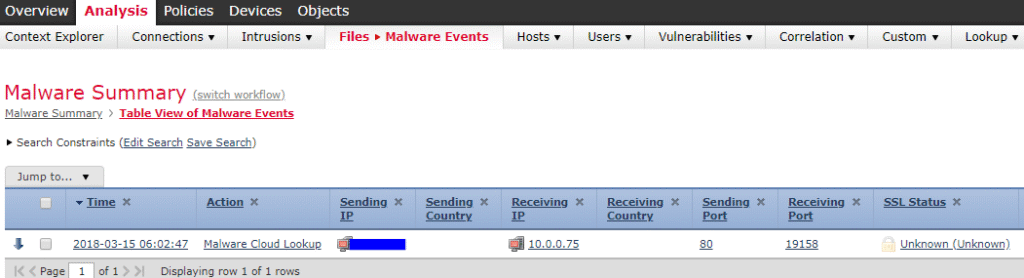

Ved klik på en konkret enhed markeret med Indicator of Compromise på vores Widget, viser Firepower Management Center et faneblad med de fundne IOC’er på den enkelte enhed.

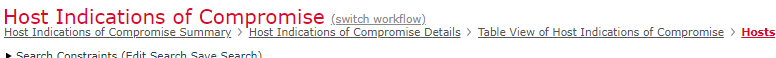

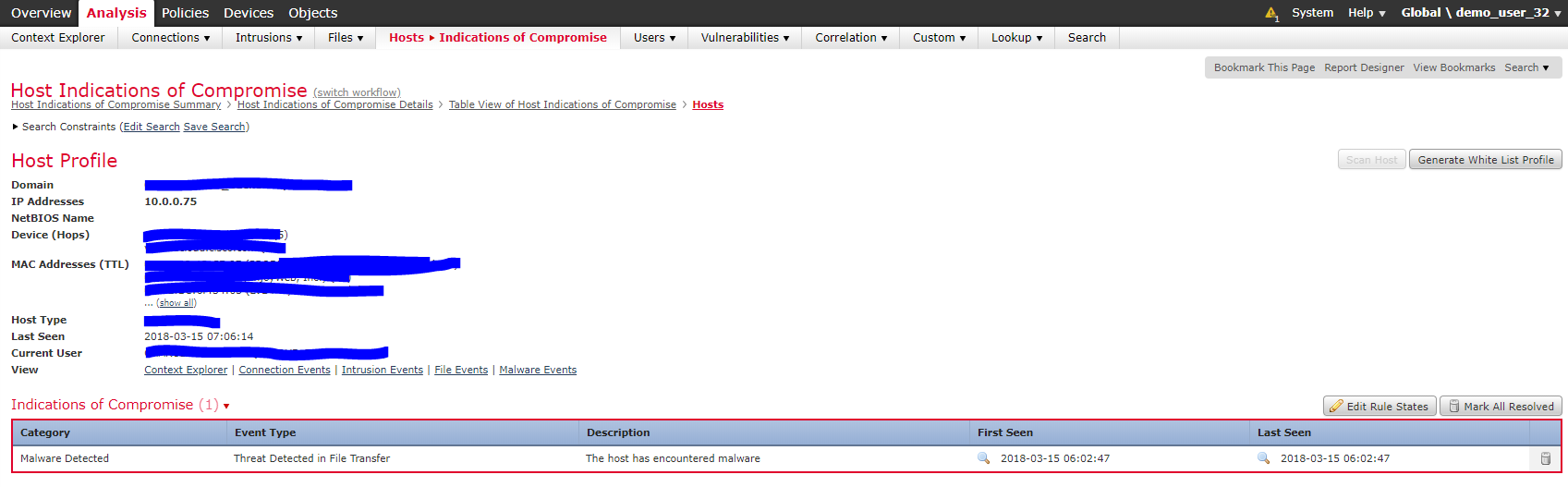

Ved at klikke på Hosts fremkommer endnu mere information – blandt andet detaljer på den specifikke IP.

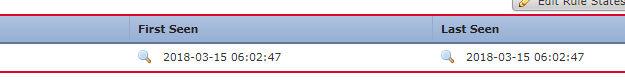

Som det fremgår har denne enhed sendt eller modtaget malware i en filoverførsel. Vælg den lille lup som vist herunder for at få yderligere information om destination og hvor ofte, hændelsen er sket.

Der kan også vises en log med source og destinations IP-adresser. Se eksempel herunder.

Når de inficerede servere og/eller PC’er er identificeret, starter vores opklaringsarbejde om årsagen til infektionen – samt ikke mindst at finde en løsning på problemet.

Truslen bliver ofte blokeret af Firepower, men enheden bag IP-adressen kan også være inficeret med anden malware. Hvis en laptop er inficeret med malware, er der stor risiko for, at malwaren spreder sig til andre netværk, når medarbejderen fx tager sin laptop med til andre lokationer og netværk.

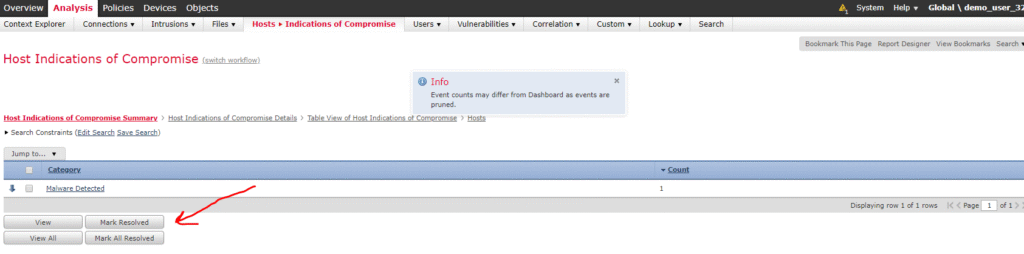

Derfor er det ofte nødvendigt at scanne den pågældende laptop med en Endpoint Protection Solution – eksempelvis AMP for endpoints – eller i sidste ende reinstallere maskinen for at fjerne truslen. Truslen er identificeret – og fjernet Når vi har vi identificeret årsagen til IOC’en, ryddet op og fjernet truslen, skal IOC’en markeres som Resolved på Host siden – Det kan også gøres ved klikke direkte på IOC’en i vores søgning, som vist herunder.

Herefter bliver den pågældende IOC fjernet fra Firepower Management Center, hvilket gør det nemmere at få overblik over de resterende – eller fremtidige IOC’er.

Min klare anbefaling er, at listen med IOC’er på Dashboard bliver gennemgået hver uge for at sikre, vi løbende følger op på sikkerhedshændelser i netværket.

Tag gerne fat i os hos Conscia for en gennemgang af Firepower Next Generation Firewall og Firepower Management Center og alle de fordele, det vil give jeres virksomhed.

Om forfatteren

Jesper Erbs

Consultant Manager

Jesper Erbs er konsulentchef og sikkerhedsnørd med en CCIE-Security og CISSP certifikation i baggagen.

Relateret