Blog

Vulnerability Management

Find, prioritér og mitigér – kend dine sårbarheder Det er vigtigere end nogensinde før. Med over 29.000 registrerede sårbarheder (CVE’er) i 2023 og allerede over 28.000 registrerede i år, er det ikke blot en trend, som snart går over. IT-systemer, netværk, applikationer og hardware bliver forsøgt udnyttet som aldrig før, da det er blevet væsentligt […]

Find, prioritér og mitigér – kend dine sårbarheder

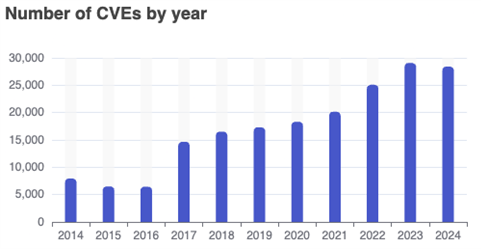

Det er vigtigere end nogensinde før. Med over 29.000 registrerede sårbarheder (CVE’er) i 2023 og allerede over 28.000 registrerede i år, er det ikke blot en trend, som snart går over. IT-systemer, netværk, applikationer og hardware bliver forsøgt udnyttet som aldrig før, da det er blevet væsentligt nemmere med nutidens moderne computere og teknikker til at finde huller og svagheder. Der er en generelt stigende tendens til, at der bliver introduceret og fundet flere sårbarheder år for år, siden man begyndte at registrere dem for over 24 år siden.

Grafen illustrerer antallet af registrerede CVE’er år for år siden 2014*.

Hvorfor er det så vigtigt?

Fordi sårbarheder er hackernes yndling! Udnyttelse af både kendte og ukendte svagheder i systemer og applikationer, er blevet hackernes foretrukne adgang til virksomheders og organisationers data. Det er den næststørste angrebsvinkel lige efter phishing-angreb.

Udnyttelsen af sårbarheder er eksploderet over de senere år, og både de seneste PaperCut- og MOVEit Transfer-sårbarheder, men også ProxyShell, Log4Shell og ProxyLogon, var alle meget alvorlige sårbarheder, som rigtig mange virksomheder mærkede konsekvensen af.

Udfordringen er altså tydelig. Der er simpelthen alt for mange sårbarheder og alt for meget information til, at man kan tage stilling til, hvor man bør starte og hvor man skal slutte. Det er, hvad vi oftest hører fra vores kunder, når de skal beskrive udfordringen i deres egen organisation.

Opgaven virker overvældende, og det virker uopnåeligt at komme i mål. Men heldigvis er der hjælp at hente, når det gælder om at finde, prioritere og mitigere sårbarheder og mis-konfigurationer i infrastrukturen.

Moderne scanningsværktøjer gør det muligt at identificere alle sine sårbarheder og mis-konfigurationer på klientmaskiner, servere, netværksenheder, applikationer, software og sågar i skyen. Værktøjerne gør det muligt at komme i gang med at kortlægge sårbarheder og mis-konfigurationer i infrastrukturen relativt hurtigt, for derefter at kunne svare på spørgsmålene: ”Er vi sårbare?” og ”Hvor bør vi sætte ind for at minimere risikoen mest muligt?”

Scanningsværktøjerne har scoringssystemer og klassificering af systemers funktionalitet, kritikalitet og vigtighed, og de kan dermed visualisere og prioritere de sårbarheder i infrastrukturen, man bør prioritere mitigering eller patching af. Værktøjerne scanner interne enheder og systemer, men også eksternt eksponerede enheder og servere, der kan nås fra internettet. Og så har de mulighed for at vurdere jeres cloud-miljøer, for at sikre, at sårbarheder bliver fundet, og mis-konfigurationer bliver identificeret.

Conscia sårbarhedsscanning

Sårbarhedsscanning Sikkerhedshændelser opstår ved ondsindet udnyttelse af huller eller konfigurationsfejl i operativsystemer, applikationer, browsere eller netværksenheder. Derfor er det nødvendigt me…

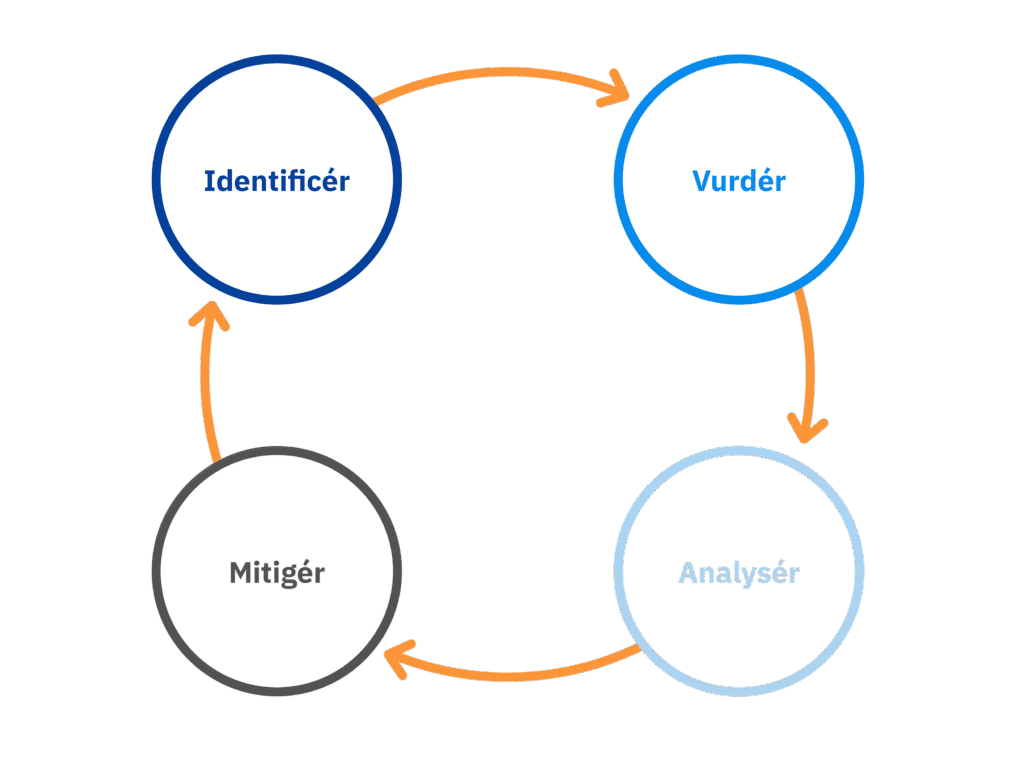

Vi har stor erfaring med scanningsteknologier samt rapportering på sårbarheder for organisationer, hvor vi hjælper vores kunder med at sortere og prioritere den store mængde information værktøjerne bringer. Vi ser, at det ofte kræver en meget stor indsats fra virksomheders interne it-afdeling og sikkerhedsafdeling at løse udfordringen med de mange sårbarheder. Og i de afdelinger ved vi, at de daglige opgaver i forvejen er mange, hvilket gør, at følelsen bliver, at man aldrig kan nå i mål. I begrebet Vulnerability Management ligger der en teknisk funktionalitet i at kunne finde og prioritere sine sårbarheder, men langt vigtigere også nogle hjælpeprocesser til at få mitigeret sårbarheder og få alvoren gjort begribelig. Det er et stort arbejde at få et Vulnerability Management-tiltag implementeret ordentligt i hele organisationen, og derfor har man brug for klarhed over det det hele handler om, nemlig sårbarhederne.

Conscia Tech Chat: Sårbarhedsscanning – få overblik over jeres infrastru(…)

Husker I at tage et kritisk blik på jeres infrastruktur? For en årlig hovedrengøring er ikke nok, når det kommer til at sikre jeres virksomhed mod uønskede gæster. For de kan komme brasende når, som h…

Om forfatteren

Daniel Bo Sindersen

Security Analyst

Daniel Bo Sindersen arbejder som Security Analyst i Conscias Detection & Response Team, som varetager kundernes sikkerhed gennem hele deres infrastruktur. Her bidrager Daniel med sin store erfaring i at skabe sikre og værdifulde sikkerhedsløsninger til Conscias kunder.

Relateret