Produktblad

Conscia Security Assessment

Hvorfor CIS-kontrollerne? For at få skabt en fælles anerkendt referenceramme omkring IT-sikkerhed og gøre indsatsen målbar. Rammen bygger på flere store virksomheders erfaring med angreb og processer. Hvad er CIS-kontrollerne? Center for Internet Security (CIS) kontrollerne dækker over en række håndgribelige og operationelle kontroller, som er udledt af mange års erfaring med bekæmpelse af cyberangreb. […]

Hvorfor CIS-kontrollerne?

For at få skabt en fælles anerkendt referenceramme omkring IT-sikkerhed og gøre indsatsen målbar. Rammen bygger på flere store virksomheders erfaring med angreb og processer.

Hvad er CIS-kontrollerne?

Center for Internet Security (CIS) kontrollerne dækker over en række håndgribelige og operationelle kontroller, som er udledt af mange års erfaring med bekæmpelse af cyberangreb.

Kontrollerne er udviklet af førende sikkerhedseksperter fra hele verden og raffineres, prioriteres og valideres med jævne mellemrum.

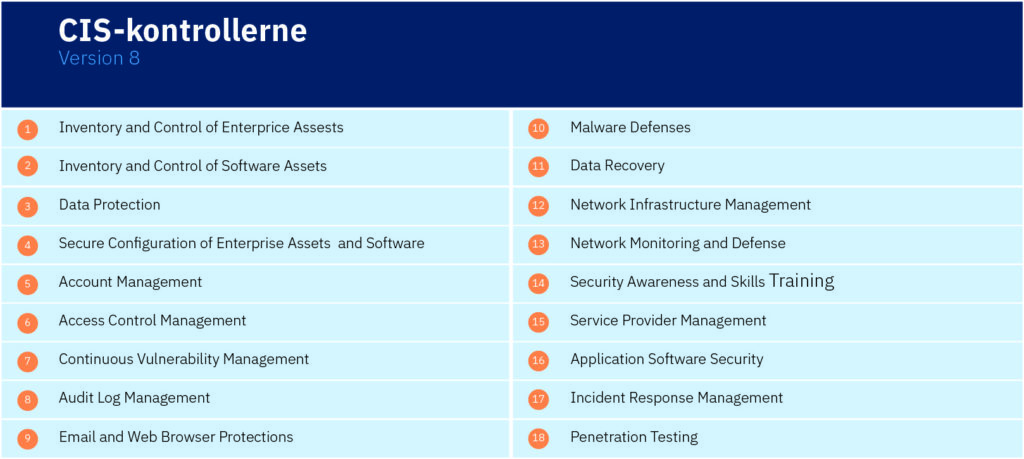

Retningslinjerne består af 18 kritiske sikkerhedskontroller, Critical Security Controls – CSC, som implementeres for at opdage og forhindre angreb.

Kontrolelementerne er designet, så primært automatiserede løsninger kan anvendes til at implementere, håndhæve og overvåge kontrollerne.

Sikkerhedskontrollerne giver anbefalinger til cybersikkerhed, skrevet i et sprog, der er let at forstå.

Kontrollerne er prioriterede, så de let kan anvendes til at lave en struktureret plan for cybersikkerhed.

Ved at anvende kontrollerne opnår I blandt andet overblik over, hvad der skal prioriteres for at højne cybersikkerheden.

Ved blot at gennemføre de 6 første kontroller kan I, ifølge Center for Internet Security, mindske sandsynligheden for en sikkerhedsbrist med omkring 85%.

Hvordan forløber et Conscia Security Assessment?

Conscia Security Assessment-forløbet varierer fra projekt til projekt, men indeholder en række faste elementer:

Workshop

Afhængigt af behov kan en workshop strække sig over alt fra en til tre dage. På workshoppen deltager personer med indsigt i det nuværende it-sikkerhedssetup, eksempelvis en CISO, sikkerhedsarkitekter, sikkerhedsdriftsansvarlige og netværksarkitekter. Baseret på virksomhedens risikoprofil gennemgår projektlederen fra Conscia de 18 hovedkontroller og 153 beskyttelsesforanstaltninger med hver af de ansvarlige i interviewsessioner. Formålet med workshoppen er at få belyst de områder, hvor virksomhedens nuværende it-sikkerhedsarbejde er henholdsvis mindst og mest robust.

Rapport

Projektlederen udarbejder på baggrund af workshoppen en Security Assessment-rapport. Rapporten giver et her-og-nu-overblik over sikkerhedsniveauet i virksomheden og angiver resultatet med en sikkerhedsscore. Rapporten kommer også med anbefalinger til, hvor virksomheden bør sætte ind med tiltag, og hvilken effekt disse tiltag vil have for den samlede sikkerhedsscore

Afrapporteringsmøde

Conscia fremlægger resultaterne af rapporten, så virksomheden får tegnet et tydeligt billede af, hvordan de kan forbedre deres sikkerhedsprogram

Forløbet tager 3-6 uger.

Conscia CIS-kontroller

Få bedre overblik over virksomhedens sikkerhedsindsatser med et rammeværktøj.

Om forfatteren

Nikolaj Andersen Wølck

Solution Architect Security

Nikolaj Andersen Wølck er Solution Architect i Conscia med næsten 20 års erfaring og speciale indenfor sikkerhed. De seneste 6 år har fokus været indstillet på sikkerhedsløsninger fra Cisco, og inden da arbejdede Nikolaj med netværksdisciplinerne LAN/WAN og Wireless.