Blog

pxGrid tot standaard verheven.

Cisco heeft al geruime tijd een eigen standaard, Cisco Platform Exchange Grid, die we in de volksmond beter kennen als pxGrid. Cisco gebruikt dit communicatie protocol voor diverse security oplossingen. Dit protocol is door Internet Engineering Task Force (IETF) in juni 2019 tot standaard verklaard. Het pxGrid protocol gebruiken we om informatie te delen tussen security […]

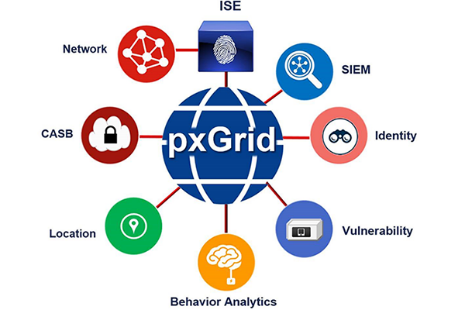

Cisco heeft al geruime tijd een eigen standaard, Cisco Platform Exchange Grid, die we in de volksmond beter kennen als pxGrid. Cisco gebruikt dit communicatie protocol voor diverse security oplossingen. Dit protocol is door Internet Engineering Task Force (IETF) in juni 2019 tot standaard verklaard.

Het pxGrid protocol gebruiken we om informatie te delen tussen security componenten van Cisco. Dit betekent bijvoorbeeld dat als een security product een virus uitbraak heeft gedetecteerd, dit kan doorgeven aan de andere security producten.

Omdat de uitwisseling gebaseerd is op een standaard, begrijpen de oplossingen elkaars meldingen. In de pxGrid wereld hebben we controllers en agents. Op dit moment is de Cisco ISE Identity Service Engine (ISE) het component die de rol van controller heeft. Agents zijn alle andere componenten die volgende pxGrid standaard kunnen communiceren.

Maar wat is het voordeel voor jou en mij dat pxGrid een standaard is geworden?

Door de communicatie tussen security oplossingen met elkaar te kunnen communiceren, zijn we in staat om veel sneller te reageren op een verdachte situatie. Hierdoor worden de gevolgen van de afwijking geminimaliseerd. Ik wil dat uitleggen aan de hand van een voorbeeld. Als een Antivirus software of Advanced Malware Protection oplossing (Cisco Advanced Malware Protection for Endpoints) op een laptop een besmetting detecteert, geeft de oplossing dit met pxGrid door aan Cisco ISE. Cisco ISE plaatst aan de hand van deze melding de laptop in een quarantaine VLAN zodat het geen andere systemen besmet. Een dergelijke constructie kunnen ook realiseren door Cisco Stealthwatch (netwerk monitoring met behulp van NetFlow) en Cisco ISE.

Maar ook kan met pxGrid aan de Next-Gen Firewall doorgegeven worden dat alle communicatie naar het internet van dit endpoint geblokkeerd moet worden en een log bijgehouden moet worden van alle sessie. Daarnaast kan automatisch een vulnerability scan gestart worden om te achterhalen welke kwetsbaarheden het endpoint heeft. Alle verzamelde informatie kan de security analist helpen met het bepalen waarmee het endpoint is besmet, hoe het geschoond moet worden en wat de gevolgen zijn.

Een ander goed voorbeeld van de integratie met behulp van pxGrid is die tussen Cisco ISE en Infoblox DDI. Infoblox heeft een sterke DDI (DNS, DHCP en IPAM (IP Address Management)) oplossing. Met behulp van pxGrid kunnen Cisco ISE en Infoblox DDI informatie uitwisselen over het endpoint. Cisco ISE kan de informatie over het endpoint toevoegen aan de log informatie zodat je een meer inzicht hebt in de systemen en gebruikers die toegang vragen en krijgen tot je netwerk.

In het voorbeeld heb ik het over een relatief eenvoudige situatie met een beperkt aantal security oplossingen. Maar wat als we alle apparatuur met elkaar kunnen laten communiceren die iets van doen hebben met beveiliging? Dan kunnen we ook apparatuur van andere vendoren laten samenwerken om een besmetting of aanval zo snel als mogelijk te blokkeren. Dit zijn van die dingen waar het leven een stuk aangenamer van wordt.

Gerelateerd