Blogg

Ransomware-as-a-Service: En beryktet lukrativ forretningsmodell

I denne bloggen tar vi for oss Ransomware-as-a-Service.

Ransomware som skadevare er ikke en oppfinnelse fra det 21. århundre. Vi kan spore det tilbake til 1989 da Joseph Popp skrev den første kjente ransomware-koden, kjent som PC Cyborg Trojan. Siden 2010 begynte imidlertid ransomware-angrep virkelig å øke i intensitet. Dette gir mening når du tenker på at de nettkriminelle, i 2021 alene, tjente over 20 milliarder dollar.

Med slike fristende tall begynte nye forretningsmodeller å dukke opp, hvorav en er kjent som RaaS (Ransomware-as-a-Service). RaaS er en forretningsmodell der følgere betaler for å lansere løsepenge-angrep utviklet av RaaS-operatører.

RaaS Kit-priser

RaaS-kits tilbys på det mørke nettet, på samme måte som du ville gjort netthandel. RaaS-operatørene har dedikerte nettsider med kundestøtte, ulike fora, anmeldelser, etc. RaaS Kit-prisene varierer fra rundt 50 EUR til tusenvis av euro. Med tanke på at det gjennomsnittlige løsepengekravet i 2021 var 6 millioner dollar, er Kit-prisene svært rimelige. Betalingsmetodene varierer, men de vanlige inkluderer:

- Abonnementsmodell (månedlig, årlig)

- Profittdeling

- Engangslisensavgift

Sofistikerte RaaS-operatører tilbyr moderne portaler som enkelt og raskt lar brukerne sette opp et angrep.

Typisk oppsett

Hive Ransomware blir stadig mer populær på grunn av dens brukervennlighet og moderne nettapplikasjoner. Brukere kan generere en unik versjon av ransomware på mindre enn 15 minutter. Det største enkeltkravet til løsepenger tilhører Hive, hvor de ba om 240 millioner dollar i november 2021 fra MediaMarkt.

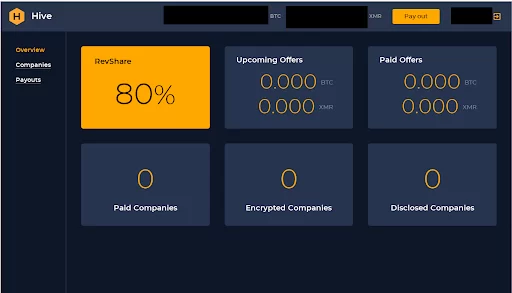

Dette er et eksempel på Hives portal:

De gir også brukere en intuitiv portal, hvor ofrene enkelt kan logge seg på for å gjennomføre forhandlinger om dekrypteringsnøkkelen.

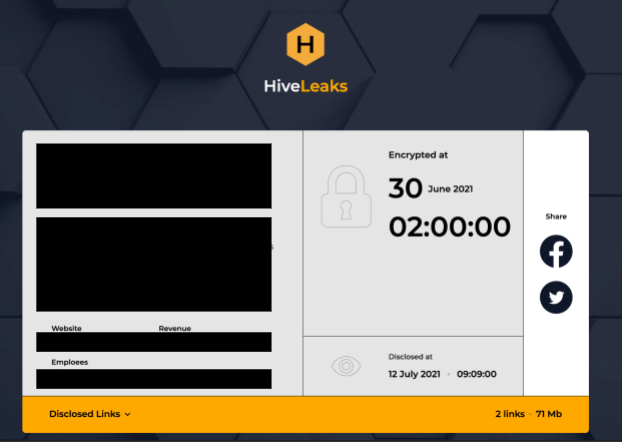

Du kan se at portalen er delt inn i 3 kolonner, hvor:

- Første kolonne viser all informasjon om offerselskapet/organisasjonen, inkludert dens inntekter og antall ansatte

- Andre kolonne brukes for Live Chat-interaksjon med operatør og/eller tilknyttet selskap

- Tredje kolonne er reservert for nedlasting av dekrypteringsprogramvare etter vellykket betaling

Til slutt, hvis krav om løsepenger ikke oppfylles, vil operatøren lekke de stjålne dataene på et av deres dedikerte lekkasjenettsteder. Selvfølgelig ligger alle disse nettstedene på det mørke nettet.

Eksempler på RaaS

- DarkSide

- REvil

- Hive

- LockBit

Hvordan forhindre RaaS-angrep

Å forhindre RaaS-angrep er det samme som å forhindre ransomware-angrep, da forskjellen kun ligger i forretningsmodellen.

Gjennomfør disse tiltakene i størst mulig grad, avhengig av tilgjengelige ressurser:

- Det viktigste og beste tiltaket du kan iverksette er å vedlikeholde krypterte, offline sikkerhetskopier. Sofistikert løsepengevare vil ellers prøve å finne og slette tilgjengelige sikkerhetskopier.

- Opprett, vedlikehold og utfør en grunnleggende responsplan for cyberhendelser.

- Gjennomfør regelmessig sårbarhetsskanning.

- Patch og oppdater programvare regelmessig til den nyeste versjonen.

- Bruk best practices hva gjelder eksterne skrivebordstjenester, og kontroller nettverket for mistenkelig bruk.

- Deaktiver eller blokker utgående SMB-protokoller og fjern eller deaktiver utdaterte versjoner av SMB.

- Sørg for oppdatert anti-malware programvare og signaturer.

- Bruk whitelisting av applikasjoner for å sikre at kun autorisert programvare kan kjøres på systemene dine.

- Vurder å distribuere IDS- og EDR-systemer for raskt å oppdage potensielle inntrengninger.

- Forstå at angripere kan utnytte tredjepartselverandører for å få tilgang til miljøet ditt, så sørg for at disse også bruker din grad av cyberhygiene, eller bruk streng administrasjon av tilganger fra tredjeparter.

- Bruk MFA på alle tjenester, i den grad det er mulig.

- Bruk Least Privelege Principle.

- Sørg for at nettverket ditt er riktig segmentert for å begrense mulighetene for bevegelser sideveis.

- Begrens bruken av skriptverktøy hvis mulig (PowerShell, Python, …).

- Hvis det er mulig, utfør langsiktig overvåking av nettverksaktiviteten din og lag en baseline for den, slik at du kan sammenligne den i senere stadier for å oppdage unormal oppførsel.

Trenger du hjelp med noe av dette? Conscia kan hjelpe deg med å herde miljøene dine, og med vår Conscia Cyberdefence-tjeneste kan vi overvåke miljøene dine for potensielle inntrengninger, nå og i fremtiden.

Om forfatteren

David Kasabji

Group Threat Intelligence Engineer

David Kasabji er Threat Intelligence Engineer i Conscia Group. Hans hovedansvar er å levere relevant etterretning om trusselbildet i forskjellige formater til spesifikke målgrupper, alt fra Conscias eget nettforsvar, hele veien til de offentlige medieplattformene. Arbeidet hans inkluderer å analysere og konstruere etterretning om cybertrusler fra ulike datakilder, lage TTP-er basert på innhentet informasjon, og […]

Relatert