Blog

Fra veldefineret perimeter-forsvar til wild west

Gennem de sidste mange år har virksomheder opdyrket en sund og struktureret tilgang til deres sikkerhed on-premise. Man har fastlagt patchings-cyklusser, emergency change procedurer og sårbarhedsskanninger; implementeret segmenteringstiltag, lavet firewall- og IPS-policies samt hærdet sine operativsystemer. Alt sammen med henblik på at minimere sin angrebsflade og have en struktureret og ordnet tilgang til intern sikkerhed. […]

Gennem de sidste mange år har virksomheder opdyrket en sund og struktureret tilgang til deres sikkerhed on-premise. Man har fastlagt patchings-cyklusser, emergency change procedurer og sårbarhedsskanninger; implementeret segmenteringstiltag, lavet firewall- og IPS-policies samt hærdet sine operativsystemer. Alt sammen med henblik på at minimere sin angrebsflade og have en struktureret og ordnet tilgang til intern sikkerhed.

I de seneste år er der sket en stor udflytning af forskellige services til diverse clouds, samt en generel opløsning af de traditionelle perimetre. Det er oftest sket for bedre at kunne imødekomme forretningens behov og for at sikre en større agilitet i udviklingen af services. Bagsiden af medaljen er, at sikkerhedstilstanden og angrebsfladen er blevet mere fragmenteret, og at man har et dårligere overblik over evt. sårbarhedspunkter.

Man kan håndtere disse udfordringer på flere måder fx via evolution af eksisterende processer, samt evt. nye værktøjer. Det væsentlige er, at man indtænker sammenhæng og strategi, så man ikke ender med et kludetæppe af forskellige punktløsninger.

På teknologisiden kan et sådant strategisk valg være Cortex Cloud fra Palo Alto Networks. Cortex Cloud er en agnostisk teknologi ift. public og private cloud anvendelser. Den sætter ikke nogen begrænsninger op i forhold til den tekniske as-is adoption og baner samtidig vejen for fremtidig udvidelse til multi-cloud.

Gartner skriver i deres CWPP 2020 således

“Protection requirements for cloud native applications are evolving and span virtual machines, containers and serverless workloads in public and private clouds. Security and risk management leaders must address the unique and dynamic security requirements of hybrid cloud workloads.”

Audit everything

En af de første opgaver vi oplever, at kunderne oftest ønsker at komme i mål med, er at genskabe overblikket over virksomhedens angrebsflade. I et DevOps miljø bliver diverse biblioteker og andre komponenter revet ned fra diverse repositories i en rivende hast, men der ligger sjældent nogen egentlig vurdering til grund for disse valg. Selvsamme kode bliver ofte herefter direkte eksponeret mod internettet og bliver muligvis først ’patchet’, næste gang en ny version af servicen bliver deployet, hvilket kan være alt fra få minutter til flere år senere. Er der blot en enkelt sårbarhed i en af komponenterne, bliver den udstillede service et potentielt angrebsmål.

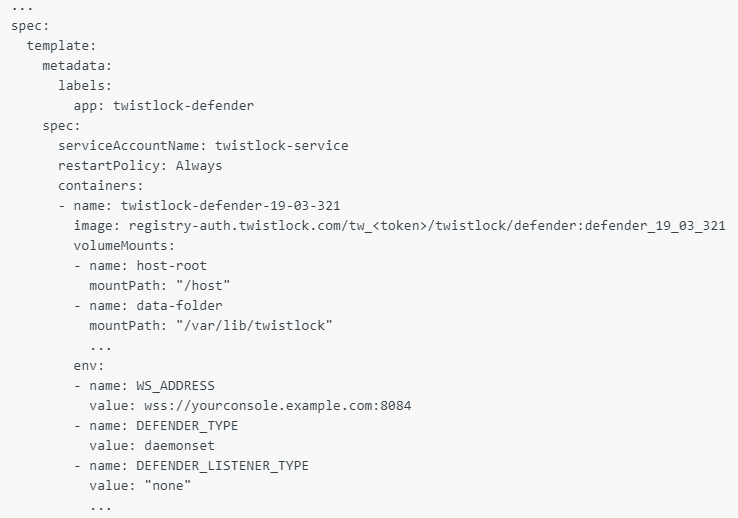

I Cortex Cloud bundler man en ’ekstra’ komponent ind i de services, der blive udstillet. Den tekniske implementering kan indlejres i den almindelige DevOps pipeline og bliver dermed en native komponent i applikationen, og via denne kan man både få den ønskede visibilitet, og en enforcement. Man kan således bringe sit nye agile miljø op til par sikkerhedsmæssigt med de traditionelle services.

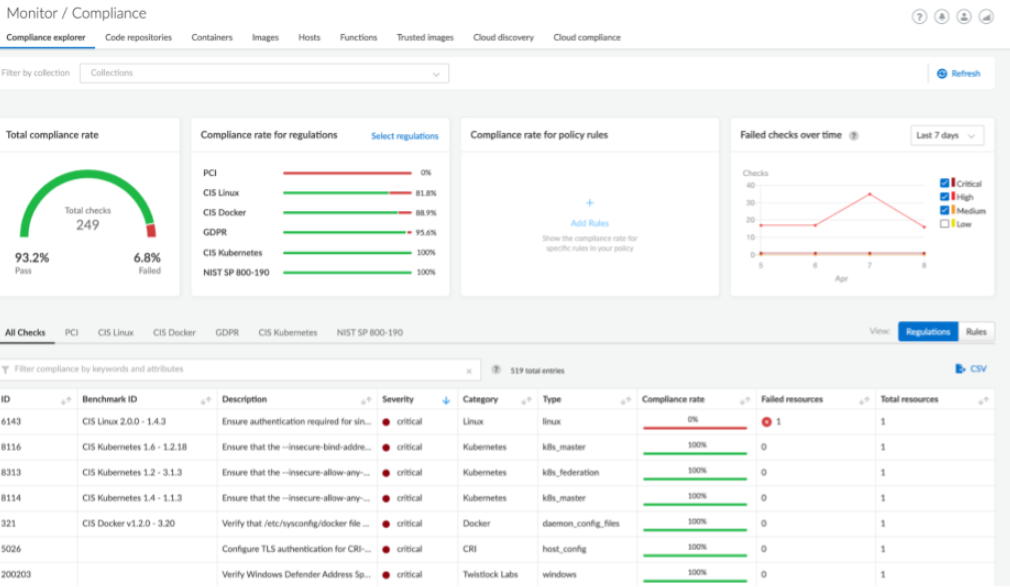

Efter indlejring af Cortex Cloud komponenten er det muligt at kigge direkte ind i kompositionen af en given service og de elementer den består af. Herunder er vist et billede af portalen i et kompliance view.

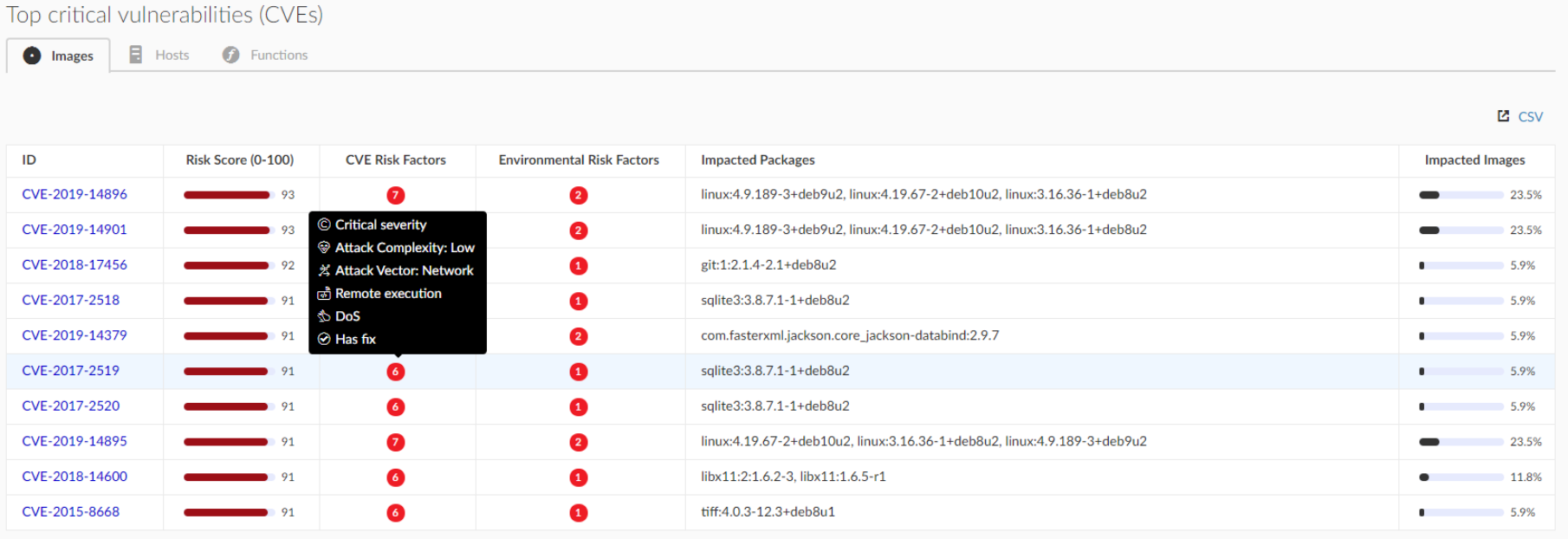

I større miljøer kan det være gavnligt med en fokuseret indsats, hvorfor CVE scores kan være et effektivt prioriteringsværktøj. Igen bruges den samme komponent til at udtrække de pakker, der er deployet i forbindelse med en given service, hvilket igen bliver mappet op imod CVE databasen. En risk score på over 90, som angivet herunder bør give anledning til umiddelbar handling.

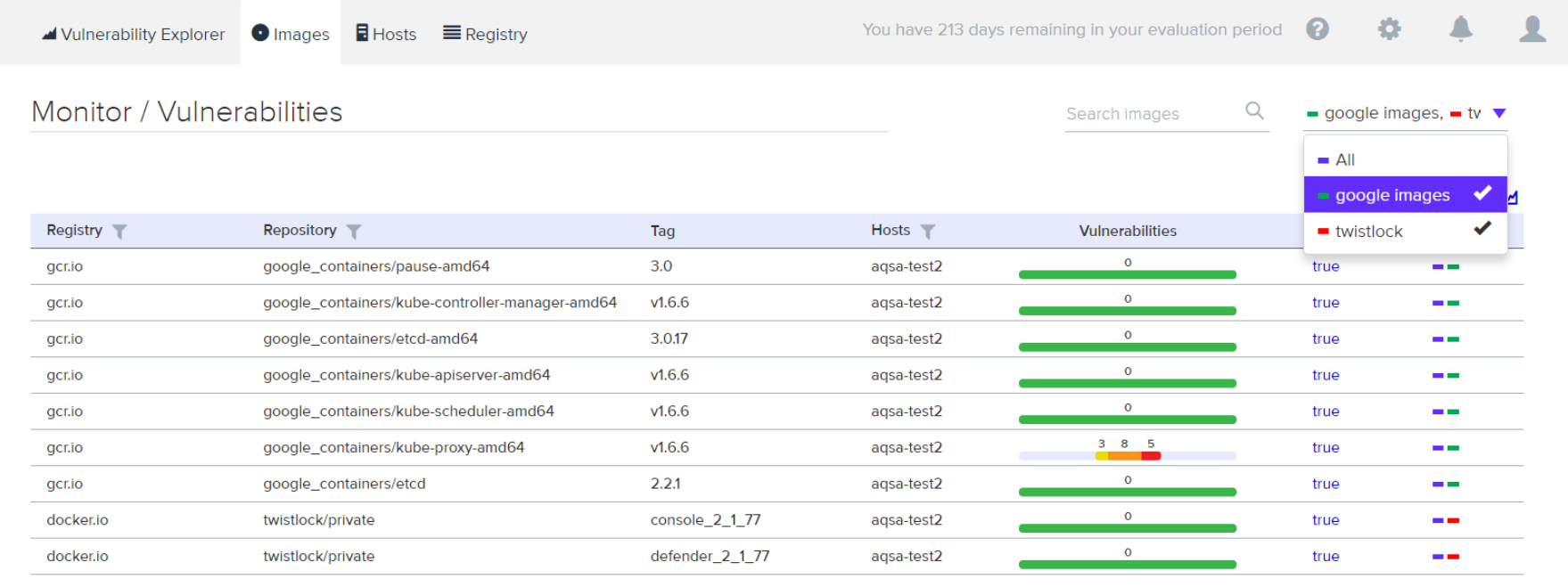

Det er naturligvis også muligt at grave sig ned i de enkelte komponenter/images og se om der er kendte sårbarheder i disse.

Alarmering sker løbende, og da der er direkte adgang til imaget, er det muligt at få langt bedre indsigt i sårbarheder, end hvad eksterne sårbarhedsskannere er i stand til at producere.

En del af en arkitektur og et strategisk valg

Prisma Cloud er et delelement i Palo Alto Networks sikkerhedsplatform og kan derved være et strategisk værktøj til at sikre, at den ellers lidt ukontrollerede DevOps introducerede angrebsflade bliver risikoafdækket. Da Prisma Cloud har en vendor agnostisk tilgang, kan både nuværende cloud-miljøer såvel som fremtidige kubernetes eller almindelige server-operativsystemer favnes.

Se en giraf

Udfordringerne omkring den opløste perimeter og introduktionen af DevOps er nærværende. Visse sikkerhedselementer er naturligt afdækket i nogle cloud-miljøer, mens andre kan være mere udfordrende.

Tag en snak med en af vores eksperter og hør om Prima Cloud vil give mening i netop din specifikke use-case og få evt. en deep-dive rundvisning i systemet.

Om forfatteren

Relateret