Blogg

Veldefinert perimeterforsvar eller det reneste ville vesten?

De fleste virksomheter har god kontroll på IT-sikkerheten on-premise, men overgangen til sky har gjort angrepsflaten mer fragmentert og oversikten svakere. For å møte disse utfordringene kreves en strategisk tilnærming med helhetlige prosesser og verktøy – ikke punktvise løsninger.

De fleste bedrifter har i dag en sunn og strukturert tilnærming til deres IT-sikkerhet on-premise. Sykluser for patching, prosedyrer for emergency change og sårbarhetsskanning er godt ivaretatt. Det samme gjelder segmenteringstiltak, policyer for brannmur og IPS, samt herding av operativsystemer. Alt dette er gjort med tanke på å minimere angrepsflaten og ha en strukturert og ryddig tilnærming til intern IT-sikkerhet.

Samtidig har mange selskaper de siste årene flyttet ulike tjenester ut i sky og det har ført til en generell oppløsning av tradisjonell perimeter. Dette har oftest skjedd for å møte virksomhetens behov og for å sikre større smidighet i utviklingen av tjenester. Baksiden av medaljen er at sikkerhetssituasjonen og angrepsflaten er blitt mer fragmentert, og at de har fått dårligere oversikt over eventuelle sårbarhetspunkter.

Disse utfordringene kan håndteres på flere måter, for eksempel via utvikling av eksisterende prosesser, samt nye verktøy. Det viktige er at du tenker sammenheng og strategi slik at du ikke ender opp med et lappeteppe av ulike punktløsninger.

På teknologisiden kan et slikt strategisk valg være Cortex Cloud fra Palo Alto Networks. Cortex Cloud er teknologi-agnostisk med hensyn til offentlige og private skyapplikasjoner. Dermed settes det ingen begrensninger for den tekniske bruken som den er i dag, og samtidig baner det vei for fremtidig utvidelse til multi-cloud.

Gartner skriver i deres CWPP 2020:

«Beskyttelseskrav for skybaserte applikasjoner utvikler seg og spenner over virtuelle maskiner, containere og serverløse workloads i offentlige og private skyer. Sikkerhets- og risikostyringsledere må håndtere de unike og dynamiske sikkerhetskravene til hybride skyarbeidsbelastninger.»

Audit everything

En av de første oppgavene våre kunder ønsker å få gjennomført er å få laget en oversikt over selskapets angrepsflate. I et DevOps-miljø blir ulike biblioteker og andre komponenter tatt i bruk i all hast, men det ligger sjelden noen reell vurdering bak disse valgene. Koden blir da ofte direkte eksponert for Internett og kan ikke «patches» før en ny versjon av tjenesten distribueres, noe som kan være alt fra noen minutter til flere år senere. Hvis det bare er en enkelt sårbarhet i en av komponentene, blir den eksponerte tjenesten et potensielt angrepsmål.

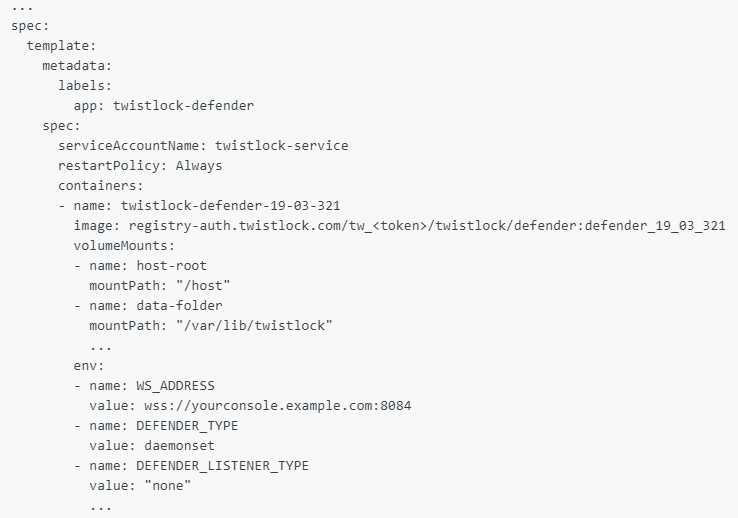

I Cortex Cloud er det bundlet inn en ekstra komponent i tjenestene. Den tekniske implementeringen kan legges inn i den vanlige DevOps-pipelinen og blir dermed en native komponent i applikasjonen, og via denne kan du få både ønsket synlighet og enforcement. Du kan dermed få ditt nye, smidige miljø opp på samme sikkerhetsnivå som de tradisjonelle tjenestene.

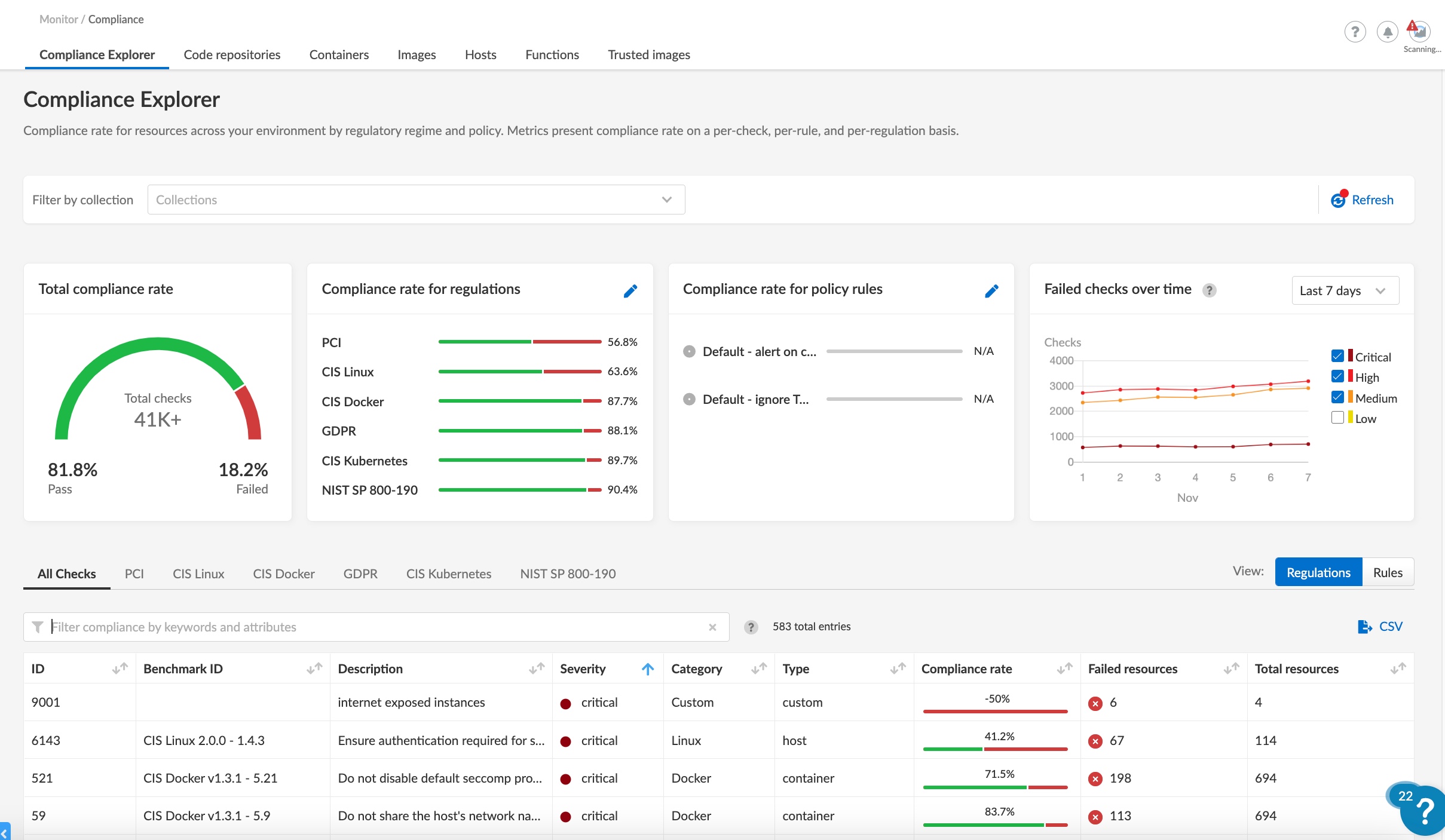

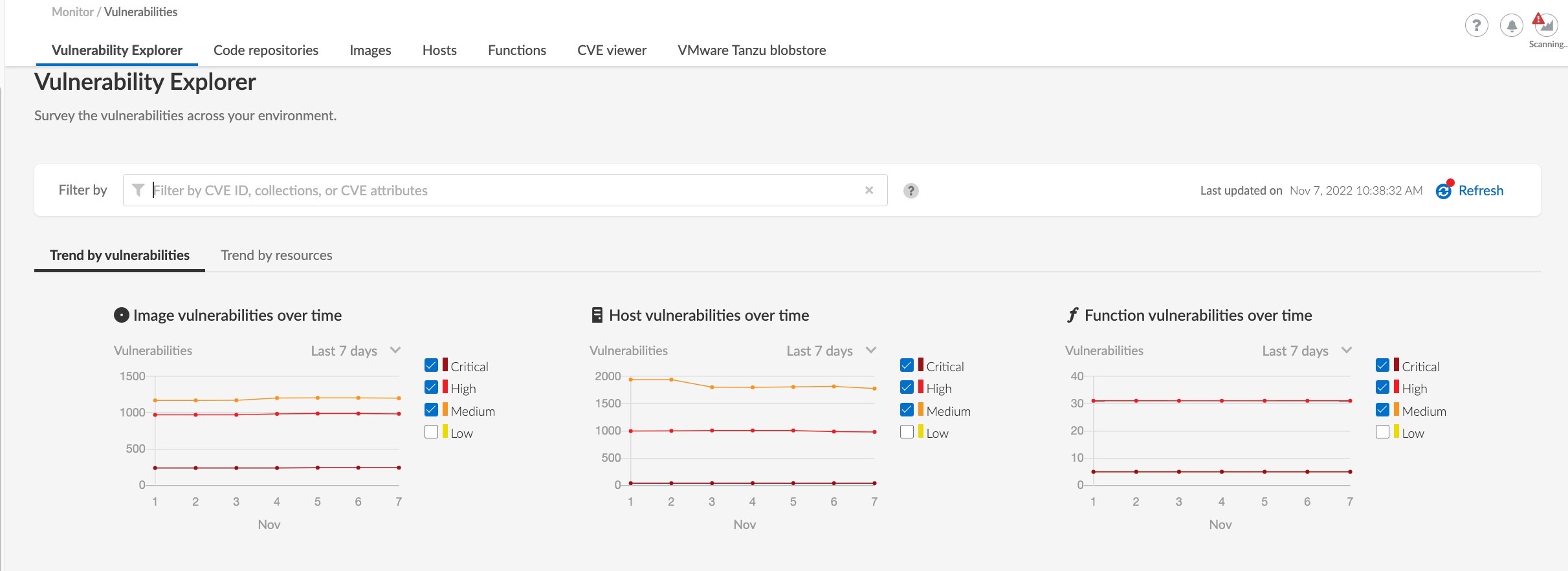

Etter å ha bygget inn Cortex Cloud-komponenten er det mulig å se direkte på sammensetningen av en gitt tjeneste og elementene den består av. Nedenfor er et skjermbilde av portalen i compliance-visning.

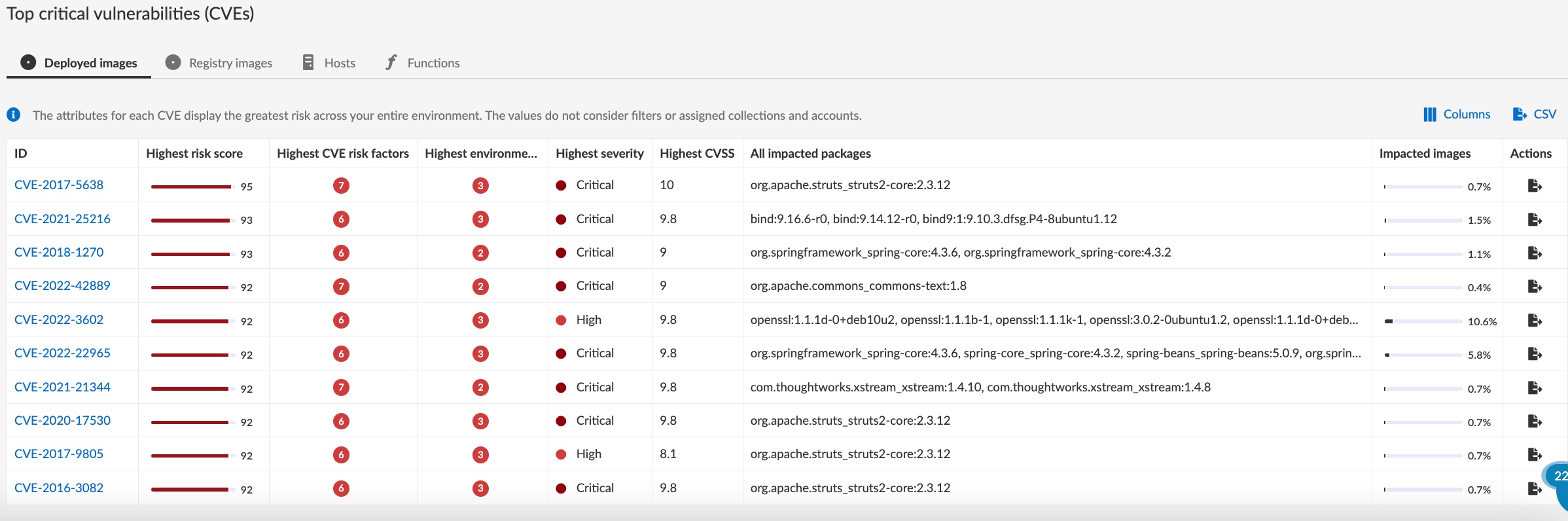

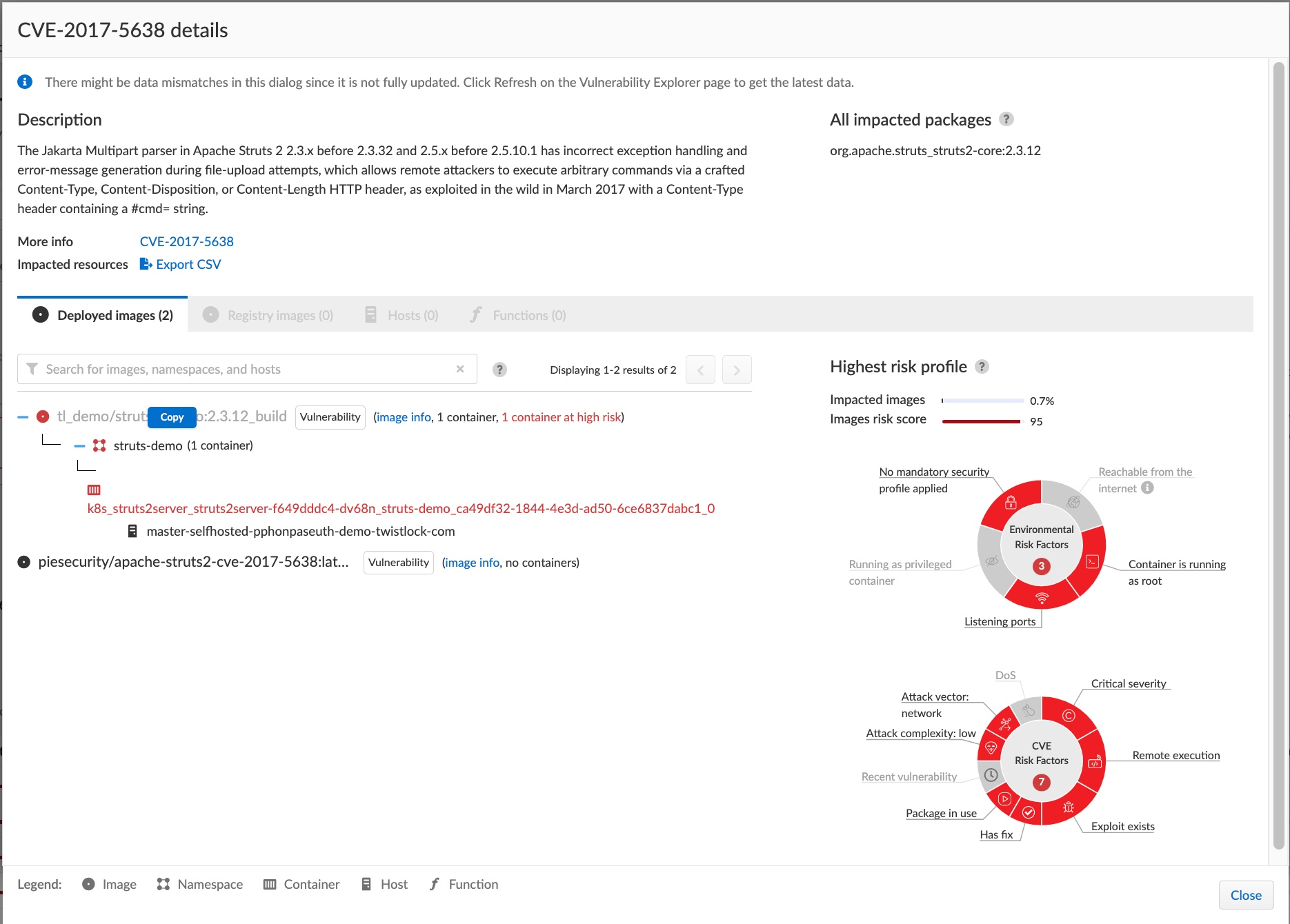

I større miljøer kan det være gunstig med en fokusert innsats, derfor kan CVE-score være et effektivt prioriteringsverktøy. Igjen brukes den samme komponenten til å trekke ut pakkene som er distribuert i forbindelse med en gitt tjeneste, som igjen kartlegges mot CVE-databasen. En risikoscore på over 90, som angitt nedenfor, bør utløse umiddelbar handling.

Det er selvsagt også mulig å grave seg ned i de enkelte komponentene/bildene og se om det er kjente sårbarheter i dem.

En del av en arkitektur og et strategisk valg

Cortex Cloud er en del av Palo Alto Networks sikkerhetsplattform og kan dermed være et strategisk verktøy for å sikre at den ellers noe ukontrollerte DevOps-introduserte angrepsflaten er dekket. Siden Cortex Cloud har en leverandøragnostisk tilnærming, kan både nåværende skymiljøer så vel som fremtidige Kubernetes- eller vanlige serveroperativsystemer omfavnes.

Er dette noe for deg?

Den fragmenterte perimeteren, samt introduksjonen av DevOps gir nye sikkerhetsutfordringer. Ta en prat med en av våre eksperter og finn ut om Prima Cloud er noe for din spesifikke situasjon, og få et dypdykk ned i systemet.

Kan Cortex Cloud levere API-sikkerhet til din cloud-løsning?

I denne bloggen diskuterer vi i hvor stor grad Cortex Cloud kan levere API-sikkerhet til din cloud-løsning.

Om forfatteren

Kristian von Staffeldt

Chief Security Architect - Conscia Denmark

Kristian jobber daglig med å oversette teknologien bak digitale sikkerhetsløsninger til verdi for våre kunder. Han har en dyp teknisk forståelse, med de høyeste sertifiseringene fra Cisco (CCIE), Palo Alto (CNSE) og VMware (VCP-NV), og er en AWS-arkitekt. Til tross for sin dype tekniske ekspertise, vet han hvordan han skal forklare IT-sikkerhet og dens verdi […]

Relatert