Blog

Kvantesikker kryptografi – Alarmtilstand eller rettidig omhu?

Denne blog er skrevet i forlængelse af en tidligere blog, der også handler om Quantum, fra nogle af mine kollegaer, men mindst lige så meget på baggrund af mine egne reflektioner efter at have besøgt IBMs kvantecenter i Stuttgart. Der synes stadig at været meget usikkerhed forbundet med området, når jeg taler med flere af […]

Denne blog er skrevet i forlængelse af en tidligere blog, der også handler om Quantum, fra nogle af mine kollegaer, men mindst lige så meget på baggrund af mine egne reflektioner efter at have besøgt IBMs kvantecenter i Stuttgart. Der synes stadig at været meget usikkerhed forbundet med området, når jeg taler med flere af vores danske kunder. Jeg vil derfor prøve at samle et par konkrete supplerende anbefalinger i bloggen her.

Et kig tilbage

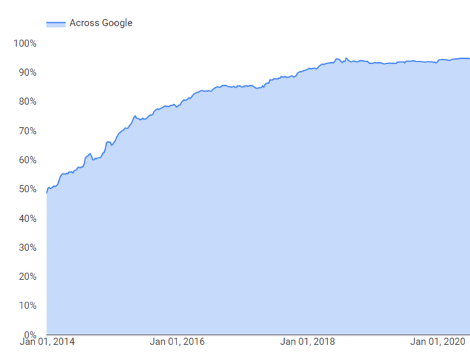

I internettets tidlige tid brugte meget få SSL/TLS kryptering til at sikre konfidentialitet og integritet af deres udstillede services. Det var en generel opfattelse, at det var unødig kompleksitet, og der alligevel ikke var nogen praktiske anvendelser af at kunne ’kigge med’.

Pludselig så man dog en række man-in-the-middle, identitetsovertagelser, cookie highjacking og lignende angreb. I den mindre alvorlige ende brugte Script-Kiddies Firesheep til at overtage venners Facebook konti, men i den mere alvorlige ende så vi mange breaches.

End-to-end kryptering via SSL/TLS steg således frem mod 2018 til at omfatte 94% af webservices (jf. Google), og var med til at bane vejen og understøtte den frembrusende SaaS trend.

Et kig på i dag

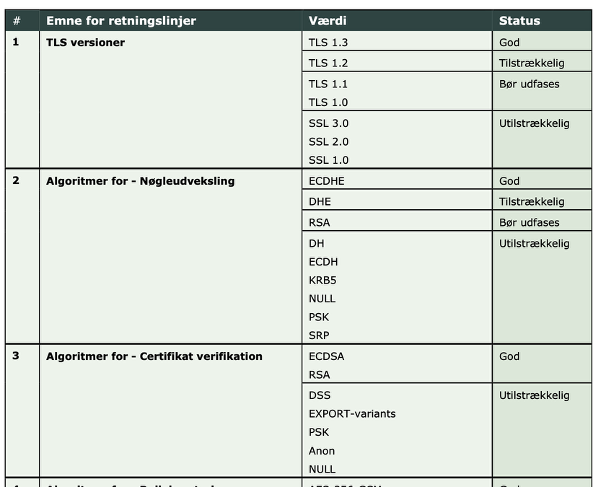

Siden er der sket en evolution i de anvendte krypteringsalgoritmer, idet der fra tid til anden er blevet fundet svagheder i de anvendte metoder samtidig med at udviklingen i tilgængelig computerkraft, til at bryde kryptering, er vokset. Da SSL/TLS er fundamentet for vores tiltro til anvendte systemer, har CFCS også udgivet en vejledning for sikker anvendelse af SSL/TLS i staten, der foreskriver hvilke algoritmer, der kan anvendes.

Den usikre horisont

Under opsejling er dog en stille revolution på området i form af kvantecomputere, der truer med at slå os tilbage til præ SSL/TLS-dagene med alle de udfordringer, der var gældende dengang. Ligesom ved årtusindskiftet skaber dette en masse usikkerheder og spørgsmål ift.

- Er vi i umiddelbar teknisk-risiko?

- Bliver vi ramt af ny compliance og lovgivning?

- Hvilke systemer er i givet fald problematiske?

- Hvad skal vi gøre?

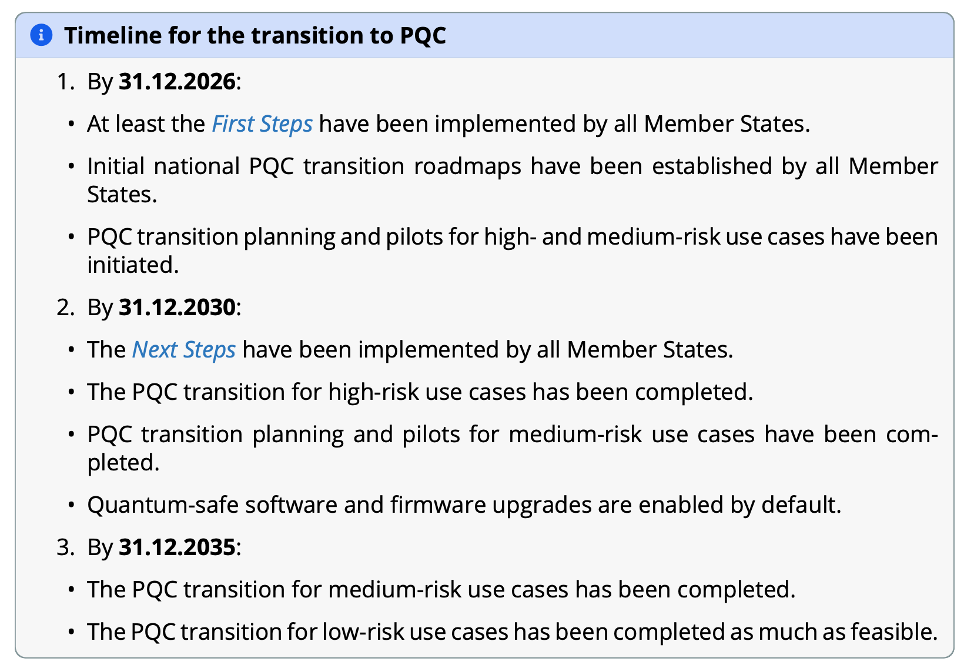

Både problemstilling 1 og 2 er for mange lige vigtige. På trods af at udviklingen på kvanteområdet går rigtigt hurtigt, er der dog god grund til at ane at lovgivning og anvisninger formodentlig vil ramme de fleste endnu før det ’tekniske problem’. EU har således i løbet af sommeren udgivet en konkret tidslinje for området:

Rettidig omhu inden Q-Day

Første skridt på tidslinjen er at afdække problemets omfang. Dette hedder også Kryptografisk Bill of Materials (eller crypto inventory). Dvs. en kortlægning af hvilke services der anvender hvilke slags kryptografiske protokoller. Dette havde i alle tilfælde været en ønskelig information at have i kompliance øjemed – og kan snart blive et direkte krav. Hvis man træder et skridt tilbage, giver det egentlig også ret god mening, idet ingen ønsker at stå i en Y2K problematik uden indsigt i, hvad der evt. måtte opstå af problemer. Gode informationskilder understøtter gode beslutninger.

Min egen personlige vurdering er, at der stadig kommer til at gå nogen tid, inden almindelig in-transit data, baseret på traditionel kryptering, kommer i farezonen for instant dekryptering. Kvantehardwaren og ikke mindst kvantealgoritmerne er stadig under (hastig) udvikling, men for virksomheder, hvor integritet af dokumenter og storage er essentielt, kan tillidsproblematikken hurtigere blive aktuel. Kan man fx stole på en kryptografisk underskrevet kontrakt, hvis man kan godtgøre at signaturen potentielt kunne være forfalsket indenfor kortere og realistisk tid? Og hvis man er en reguleret eller offentlig virksomhed, skal man nok også til at spidse øre.

Så hvis man ikke allerede er i gang med et service-katalog og en CMDB, kunne dette være en god anledning til at starte. Ligeledes bør man have dialog med leverandører og producenter om, hvorvidt deres software understøtter PQC (post quantum crypto) og evt. sørge for, at det kommer med i relevante RFP’er allerede nu. På den måde står man ikke overfor et uoverstigeligt bjerg, når Q-day indfinder sig (Q-Day er betegnelsen for, når det teknisk er trivielt at bryde traditionel kryptering). Hvornår Q-day vil indfinde sig giver lidt et glidende svar afhængig, hvem man spørger. Der er dog generel enighed om, at det er i en overskuelig fremtid, og at kvante-hardware udviklingen kun er gået hurtigere og hurtigere. Hvilket stemmer meget godt overens med, hvad vi historisk kender fra Moores lov. Bortset fra at her sker det eksponentielt hurtigere.

En tak skal til slut lyde til Dansk Industri for at arbejde for hele kvanteområdet i Danmark og for at arrangere den inspirerende tur til Stuttgart, som var inspirationskilde til bloggen her.

Læs mere om quantum

Også et lille shout-out til et andet ret teknisk dybt indlæg fra en af mine kollegaer, hvis man gerne vil mere i materien på teknologien.

Everybody is talking about quantum computing – can I get my hands dirty without breaking th(…)

Kristian von Staffeldt

Chief Security Architect

Om forfatteren

Kristian von Staffeldt

Chief Security Architect

Kristian er Chief Security Architect hos Conscia og arbejder til daglig med at oversætte teknikken bag digitale sikkerhedsløsninger og forklare deres værdi til ledelseslaget hos vores kunder. Kristian er nemlig typen, der har en dyb teknisk forståelse – uddannet fra DTU, har de højeste certificeringer fra Cisco (CCIE), Palo Alto (CNSE) og VMware (VCP-NV) og er AWS architect, men trods hans dybe tekniske kunnen, så forstår han at forklare IT sikkerhed og dens værdi, så alle kan være med.

Relateret