Brottslingar gillar inte att lämna spår. I cybervärlden innebär det att skadlig programvara ofta raderas efter attack eller intrång, vilket gör bevisspårning betydligt svårare. Som tur är finns det tekniker inom digital forensik som ändå hjälper dig att spåra inkräktare. Lär dig att återskapa ”raderade” spår, identifiera angripare och begränsa affärsskador med ”digital containerdykning”, eller dumpster diving som det också kallas.

Digital forensik – vanliga attackmönster

Vi börjar med att titta på en av de vanligaste attackmetoderna idag – ransomwareattacker – för att förstå hur ett typiskt attackmönster kan se ut. Då blir det lättare att förstå fördelarna med de metoder vi beskriver här för bevisspårning. Just nu ökar dubbla utpressningsmetoder vid ransomware-attacker. Det innebär att slutmålet inte bara är att kryptera filerna och sälja dekrypteringsnyckeln, utan också att exfiltrera offrets data före själva krypteringen. Det ger inkräktaren ytterligare utpressningsmakt.

Framgångsrikt infiltrerad miljö är alltså inte inkräktarens slutmål, utan bara det första steget. När hotaktören fått fotfäste i miljön kommer de att leta efter sätt att kunna stanna där en längre period för att till exempel spana, hitta värdefull data att exfiltrera och hitta den optimala platsen för masspridning av ransomware.

Det kräver ofta att inkräktaren planterar extra verktyg i offrets miljö. De här verktygen kan hjälpa forensikexperter att spåra hotaktören och förhindra fortsatt attack eller säkra framgångsrik återhämtning.

Hur raderar inkräktaren sina spår?

Svaret är precis som förväntat: Inkräktaren raderar filer som har utfört sin uppgift. När inkräktaren väl har tagit sig in är ett av de första stegen att ta reda på var i miljön de befinner sig. Därefter skannar de nätverket för att hitta fler intressanta mål (ofta domänkontrollanter eller sökvägar till domänadministratörskonton). Den här typen av nätverksgenomgång utförs ofta med ytterligare verktyg (t.ex. Bloodhound). Eftersom det inte behövs mer när det har använts (och riskerar att avslöja inkräktarens närvaro) kommer inkräktaren att vilja radera det.

När en fil har tagits bort lagras information om sökvägen, raderingstid, filstorlek och filtyp i papperskorgen. Det betyder att du kan spåra när filerna togs bort och var de fanns på systemet innan de raderades. Det här är viktiga ledtrådar som kan avslöja inkräktarens Tactics, Technics and Procedures (TTP).

Dumpster Diving via papperskorgen

Nu när vi vet var vi kan hitta de raderade filerna på Windows är det dags att ta reda på hur vi kan använda den här kunskapen för digital forensik och bevisspårning.

I Windows-miljön hittar vi papperskorgen på skrivbordet. Det här är dock bara en genväg till en dold plats på C-enheten. Den egentliga platsen för papperskorgen är här C:\$Recycle.Bin.

Varje enhet/volym på en Windows-dator har en dedikerad papperskorg för varje användare. I Windows 95/98/ME finns papperskorgens innehåll i foldern C:\Recycled. I Windows NT/2000/XP finns papperskorgens innehåll i foldern C:\Recycler. Efter Windows Vista har alla Windows-versioner papperskorgens innehåll i katalogen C:\$Recycle.Bin.

Varje Windows-användare har en dedikerad mapp i papperskorgen. Mapparna får ett filnamn med hjälp av Security Identifier (SID). SID är en unik identifierare för användare, grupper eller systemkonton på en Windows-enhet, som följer ett specifikt mönster, där mönster kan ha unika betydelser eller värden.

För att visa de här dolda mapparna navigerar du i filutforskaren till C:\$Recycle.Bin

Bild 1 – Dold papperskorg i filutforskaren.

Om du inte ser några mappar här kör du Command Prompt i den här katalogen.

Bild 2 – Command Prompt i $Recycle.Bin-katalogen

Nu skriver du dir /a -kommandot för att se gömda mappar i katalogen.

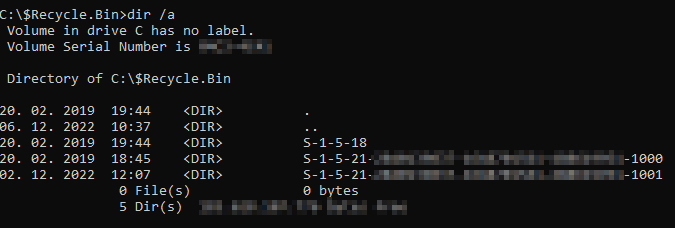

Bild 3 – Mappar i papperskorgen

Nu bör du se mappar som använder SID som mappnamn.

Förstå SID:s namnprincip

För att förstå vilka mappar du bör titta på är det bra att veta vem varje mapp tillhör. Det avslöjas när vi förstår hur SID namnger mappar:

S-R-X-Y1-Y2-Yn-1-Yn

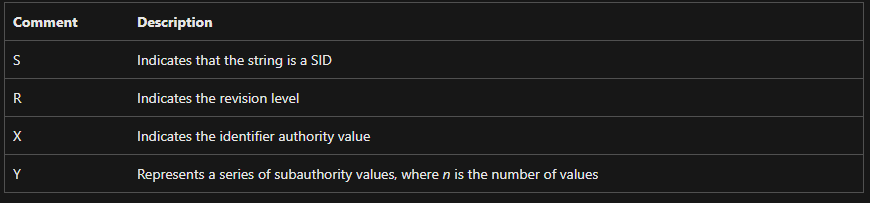

Bild 4 – SID-princip, källa: Microsoft

Välkända SID:er:

- Administratör: S-1-5-domain-500

- Domänadministratör: S-1-5-domain-512

- Användarkonton: S-1-5-subauthority-1xxx

Du hittar mer information om SID:er i den här Microsoft artikeln.

Vi fokuserar på användarkonton med ett SID som slutar med 1xxx.

![]()

Bild 5 – SID-användarkonto

Mappa användarens SID

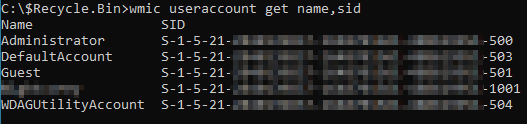

Eftersom det inte går att se vem konton tillhör ger enbart SID inte mycket information. Som tur är finns det metoder för att mappa användare som använder the wmic utility.

Genom att köra wmic useraccount get name,sid -kommandot kan vi mappa SID:er med systemets konton.

Bild 6 – Mapping SID:er i relation till användare

Nu kan vi se vilka användare 1001-konton tillhör. Detta kan också vara användbart när hotaktörer har skapat lokala användarkonton för att etablera fortsatt närvaro, som de senare har raderat.

Skaffa bevis

Nu när vi vet var vi ska söka efter raderade filer och hittat ett sätt att mappa dem till specifika användare är det dags att ta bevisen vidare för analys.

När innehållet i papperskorgen kopieras och visas på en annan dator kommer det märkliga tilläggstecknet $I och $R adderas till filerna. När en fil raderas skapas två filer med $I och $R adderat, följt av slumpmässiga tecken, som slutar med det ursprungliga filtillägget.

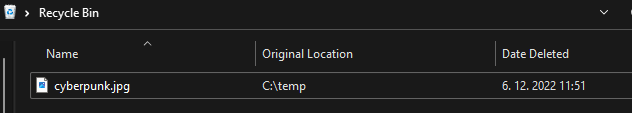

I följande exempel raderade vi en fil med namnet cyberpunk.jpg från C:\Temp. Vi kan nu se filen i vår papperskorg.

Bild 7 – Exempel på en raderad fil i en lokal enhets papperskorg

När vi ändrar till användarens katalog för att titta på filen genom Command Prompt kommer vi att se följande innehåll. Samma innehåll syns om du kopierar papperskorgens innehåll på en annan Windows-enhet.

![]()

Bild 8 – Exempel på en raderad fil när den överförts till en annan dator

$R -filerna innehåller det faktiska filinnehållet, medan $I innehåller metadata om filen. Denna metadata inkluderar raderingstid, absolut sökväg, filnamn och filstorlek. Du kommer också att se att det ursprungliga filnamnet (cyberpunk.jpg) har fått några slumpmässiga tecken. Den slumpmässiga sekvensen är dock densamma för både $I och $R filer. Om du arbetar med flera filer i papperskorgen är detta en bra indikator, som avslöjar vilken metadata som hör till vilken fil.

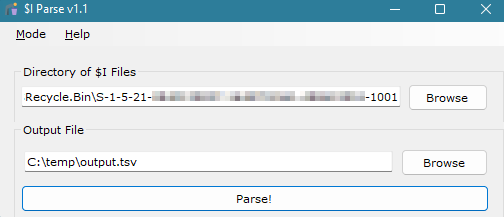

För att få fram metadatainformationen kan du analysera $I -filen med hjälp av olika verktyg. Ett sådant verktyg är $I Parse.

Bild 9 – Verktyg som används för att analysera $I-filer

I output-filen kommer du nu kunna hitta metadata om den raderade filen.

![]()

Bild 10 – Exempel på output från parserverktyget

När det gäller det ursprungliga filinnehållet kan du alltid öppna $R-filen med ett lämpligt program, som stöder filen.

Värdet av dumpster diving i digital forensik

Teknik är viktigt när det handlar om digital forensik på Windows-enheter. Om du skaffar relevanta filer, inklusive skadade körbara filer, kan du avgöra när hotaktören skapade filen på offrets dator (även uppskattad körtid och potentiellt intrångsdatum). Dessutom kan du kopiera de skadade filerna för att analysera skadlig programvara, vilket potentiellt kan ge information om hotaktörens identitet (kommentarer i källkod, C2-infrastruktur, etc.). Kom ihåg att dumpster diving används inom digital forensik, men att tekniken också används av hotaktörer som söker efter intressanta dokument eller föremål i offrets miljö.

Begränsningar hos dumpster diving vid digital forensik

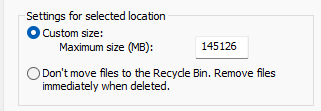

Nu när vi känner till värdet hos dumster diving-teknik är det viktigt att också känna till dess begränsningar. Här är den viktigaste att papperskorgen kan vara konfigurerad att inte lagra raderade filer.

Användare, och därmed också hotaktörer, kan konfigurera papperskorgen via menyn Egenskaper och välja att inte behålla raderade filer.

Dessutom, om filer raderas med Skifttangenten och Deletetangenten, lagras filerna i ett dolt filsystem och är inte tillgängliga för någon användare. Om så är fallet kan det behövas mer avancerad forensik-teknik för att återställa filerna, vilket vi inte täcker i den här artikeln.

Slutsats om digital forensik och dumpster diving

Dumpster diving är användbart inom digital forensik. Vid incidentrespons är ett av målen att avgöra attackvektor och lämpliga steg för att eliminera inkräktaren. Ibland lämnar inkräktaren utan spår och raderar alla fingeravtryck. Då kan den här tekniken säkra spår bland raderade filer. Samtidigt kan tekniken också användas av inkräktare som är på jakt efter värdefull data, som ofta finns kvarglömda i just papperskorgen (om du raderar viktiga dokument som du har läst). I det här fallet kan åtgärderna ovan också vara en bra förebyggande åtgärd. Samtidigt innebär det att du offrar spårningsförmåga om du själv faller offer för ett cyberangrepp.

Hur kan Conscia hjälpa dig?

Conscia använder de här och andra avancerade verktyg och forensiska tekniker vid incidentsvar.

Vi är redo att hjälpa dig!