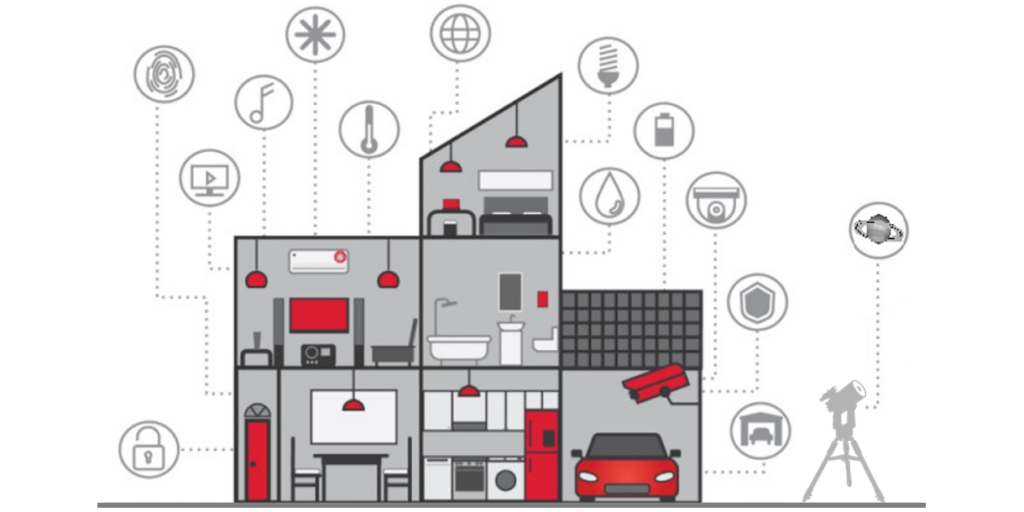

Internet of Things, IoT är trenden. Eller Internet of Terror? Eller varför inte Internet of Troubles? Särskilt det sista blir allt mer relevant i takt med den explosiva ökningen av ”prylar” som används i ett Wi-Fi-nätverk. Flera enheter i sig behöver inte nödvändigtvis innebära problem, men de gör att säkerheten blir allt viktigare. Och eftersom den här typen av ”prylar” vanligtvis inte har haft säkerhet i fokus tidigare, måste man börja agera nu.

Internet of Things – en öppen dörr?

Det är inte bara sensorer och andra små enheter som utgör Internet of Things-sfären. Säkerhet i allmänhet kommer att bli en utmaning när kontrollen över alla uppkopplade saker är låg. Det handlar inte bara om bärbara datorer och smartphones. Det kan lika gärna vara en tryckmätare, en handhållen scanner, en madrass, en dörrklocka eller en mobil röntgenmaskin. Men även en grupp människor som behöver tillfällig tillgång till nätverket.

Alla dessa exempel visar på samma problem med internet of things: De kräver alla nätverksåtkomst men har inte domänkonton. Exempelvis brukar underleverantörer inte ha den här typen av konton eller domänrättigheter. Detta gäller även för utrustning som inte är 802.1x-kapabel och som därför har en begränsad säkerhet. Precis som en dörrkontakt eller vilken Internet of Things-enhet som helst. Varje enhet behöver fortfarande vara säker. Så här: Om enheten stöder 802.1x, använd den! Men vad händer om enheten bara stöder en enkel nyckel eller en fördelad nyckel (PSK) och inget annat? Ska man då bara ge allt och alla samma nyckel? Nej, i så fall kan du lika gärna lämna portarna öppna och låta allt och alla komma in.

Alla dessa exempel visar på samma problem med internet of things: De kräver alla nätverksåtkomst men har inte domänkonton. Exempelvis brukar underleverantörer inte ha den här typen av konton eller domänrättigheter. Detta gäller även för utrustning som inte är 802.1x-kapabel och som därför har en begränsad säkerhet. Precis som en dörrkontakt eller vilken Internet of Things-enhet som helst. Varje enhet behöver fortfarande vara säker. Så här: Om enheten stöder 802.1x, använd den! Men vad händer om enheten bara stöder en enkel nyckel eller en fördelad nyckel (PSK) och inget annat? Ska man då bara ge allt och alla samma nyckel? Nej, i så fall kan du lika gärna lämna portarna öppna och låta allt och alla komma in.

Krig om etern

Fram till nu har det enda sättet att hantera problemet varit att skapa små unika nätverk för alla olika enheter. Varje applikation eller grupp har då fått sin egen SSID och använt sin egen unika PSK. Bra, eller hur? Nja. Problemet är det ökande antalet SSID:s.

Varje SSID-sändning i luften genererar radiotrafik, även om nätverket inte används. Att ha många nät som är tillgängliga som separata SSID:er utlöser en kamp för sändningstid som resulterar i lägre prestanda för alla sändningar – inklusive i ditt mycket viktiga företagsnätverk. Tumregeln säger att du inte ska ha mer än 4-5 SSID-enheter aktivt tillgängliga, ju färre dess bättre. (okej, per radioband självklart men ändå). Om du har fler än så, kommer nätverket i första hand att vara upptaget med att hålla sig levande och inte bry sig om de klienter som vill använda det.

Lösningen för IoT

Cisco introducerade idén om identifiering via PSK, även kallat Cisco iPSK. Trots att idén inte är ny är den väldigt enkel och elegant: Man skapar en vanlig SSID och ger varje enskild grupp en egen PSK. Perfekt, eller hur? Ja verkligen! Så långt skulle jag faktiskt vara helt nöjd, men man har tagit det hela ett steg längre. Nu kan vi styra varje grupp till ett separat VLAN.

Cisco introducerade idén om identifiering via PSK, även kallat Cisco iPSK. Trots att idén inte är ny är den väldigt enkel och elegant: Man skapar en vanlig SSID och ger varje enskild grupp en egen PSK. Perfekt, eller hur? Ja verkligen! Så långt skulle jag faktiskt vara helt nöjd, men man har tagit det hela ett steg längre. Nu kan vi styra varje grupp till ett separat VLAN.

På så sätt tillåter vi inte bara användningen av unika PSK-enheter per grupp, vi separerar också trafiken på nätverksnivå. Och handlar det om ett fullständigt Cisco-nätverk kan vi till och med tilldela säkerhetskoder (SGT) till varje grupp. Även sådant som kvaliteten på servicenivåerna kan tilldelas med den här metoden. Kort sagt: Ett enda nätverk, ingen explosion av SSID:er och inget radiokrig. Dessutom är det ganska lätt att installera!

Slutet gott, allting gott

Bilden ovan visar vad som behövs. Det är inte så mycket mer än din grundläggande SSID konfigurerad med en PSK – ungefär som ditt vanliga hemnätverk. Däremot behöver iPSK-lösningen ha en Radius-server som känner till MAC-adresserna på de enheter som ska anslutas. I princip kommer varje Radius-server att duga så länge den stöder Ciscos leverantörsspecifika egenskaper eller VSA.

Naturligtvis är ISE högst upp på listan. ISE tillåter dig inte bara att enkelt att gruppera slutpunkter, du kan också enkelt lägga till dem via en webbportal eller importera en lista med MAC-adresser på en och samma gång. Tänk bara på att när du registrerar MAC-adresserna som slutpunkter i ISE, kommer varje adress att förbruka en baslicens. Du kan naturligtvis använda en extern databas om du vill. Sedan behöver du definiera en policy för varje grupp, men det handlar om grundläggande säkerhet som gäller för varje Radius-lösning.

ISE är helt färdig för iPSK och skalar väldigt bra. Men en Microsoft NPS eller FreeRadius-server kommer också att fungera. Det finns dock en hake. Egentligen några. Och de är vanligtvis ”glömda” för att få det att se bättre ut. Förutom en Microsoft NPS-server måste du skapa ett nytt användarkonto i Active Directory för varje MAC-adress du vill ge tillgång till plus en AD-grupp som den tillhör, något som begränsar den till det allra nödvändigaste.

Användarnamnet och lösenordet är enhetens MAC-adress. Ja, du läste rätt och det är förmodligen inte kompatibelt med dina lösenordsregler. Förutom denna mindre detalj (haha) finns det utrymme för förbättringar när det gäller administrationen av konton och grupper i AD, särskilt med tanke på användningen av iPSK. Men det är möjligt. Och det fungerar. Om du begränsar implementationens omfattning och inte bryr dig om att logga trafiken.

Vad blir nästa steg?

Med tanke på ISE, är kanske det första man tänker på den extra administrativa bördan. Ska en ISE-administratör behöva ansvara för att registrera varje MAC-adress som följer med? Ja och nej. Vi arbetar med att ta fram ett förenklat sätt att skapa slutpunkter i ISE med hjälp av en lätt webbportal som pratar med API i ISE. Vi är inte där än, det är ett pågående arbete.

Målet är att en lokal administratör, till exempel en avdelningschef, ska registrera MAC-adresser och PSK för sin grupp. Det är redan möjligt med den inbyggda sponsorportalen i ISE. Cisco arbetar också med att lägga till fler funktioner i iPSK. I den senaste versionen av den trådlösa styrenheten har de lagt till möjligheten att blockera kommunikation mellan enheter som tillhör samma grupp, på samma sätt som när man blockerar kommunikation mellan gästklienter. Det visar att utvecklingen av iPSK inte bara är en allmänt trevlig funktion utan att den blir en riktig del av den nya generationen trådlösa nätverk som kommer att gynna tillväxten av Internet of Things via Wi-Fi.

Låter detta intressant? Kontakta oss gärna så hjälper vi dig.

Läs mer om Cisco iPSK här.