Blogg

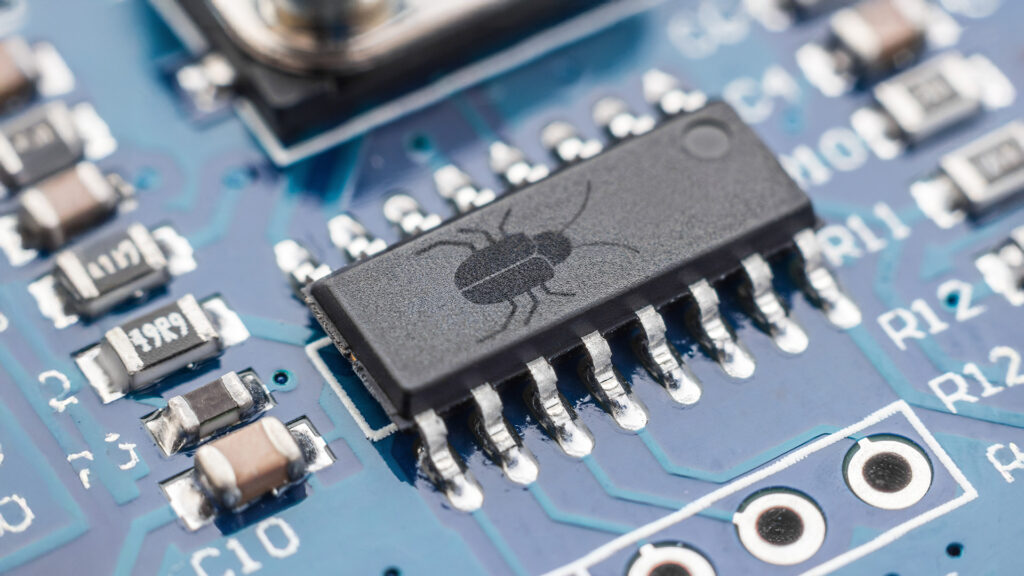

Stärk organisationens motståndskraft mot firmwarehot

Firmware har blivit en ny favoritattackyta för hotaktörer och sårbarheten LogoFAIL visar varför. Här förklarar vi riskerna, affärskritiska konsekvenser och vilka strategiska åtgärder CISO:er bör prioritera för att skydda sin organisation.

I december 2023 upptäcktes ett säkerhetsproblemen, ett firmwarehot, på Intel- och AMD-moderkort som kom att kallas LogoFAIL. LogoFAIL är en säkerhetsbrist som gör det möjligt för en angripare att ersätta datorns startlogotypen med skadlig kod. Vilket ger dem kontroll över systemet redan under uppstartsprocessen. Detta belyser en avgörande utmaning. Nämligen att firmware har blivit en allt mer utnyttjad attackyta för avancerade hotaktörer.

Denna typ av sårbarhet påverkar enheter från stora leverantörer som Acer, HP, Lenovo och Fujitsu. Och gör det möjligt för angripare att kringgå viktiga säkerhetsfunktioner som Secure Boot. Därmed belyser hotet en bredare trend där hotaktörer riktar in sig på leveranskedjor och underminerade komponenter långt innan traditionella skyddsmekanismer aktiveras.

Affärskritiska risker kopplade till firmwarehot

Systemets grundläggande säkerhet hotas

Genom att utnyttja firmware-sårbarheter komprometteras enheter redan innan operativsystemet laddas, vilket gör det svårt att upptäcka och åtgärda hot.

Leveranskedjans beroenden ökar riskerna

Firmware från tredje part kan introducera sårbarheter, vilket skapar osynliga risker som är svåra att hantera utan ett holistiskt tillvägagångssätt.

Fördröjd patchning är ett firmwarehot

Trots tillgängliga patchar kvarstår många sårbarheter på grund av långa ledtider för implementering eller bristande medvetenhet.

Riktade attacker mot specifika hårdvarukonfigurationer

Bevis pekar på en allt mer sofistikerad förmåga hos hotaktörer att anpassa attacker mot specifik hårdvara.

Strategiska insikter för CISO:er

Firmware har blivit en kritisk attackyta som kräver strategiskt fokus. Hot som LogoFAIL visar på vikten av att inkludera firmware i organisationens hotinformation och att stärka patchhanteringen för att snabbt åtgärda sårbarheter. Vidare måste CISO:er integrera firmware-säkerhet som en central del av den övergripande cybersäkerhetsstrategin för att minska riskerna och skydda operativ kontinuitet.

Rekommenderade åtgärder för ökad motståndskraft

Förstärk organisationens förmåga att hantera firmwarehot

Implementera lösningar som kan identifiera och övervaka firmware-sårbarheter.

Säkerställ att avancerade säkerhetsfunktioner. Till exempel Intel Boot Guard eller AMD Secure Boot är aktiverade.

Prioritera proaktiv patchhantering

Upprätta en dedikerad process för att hantera patchar för firmware och hårdvara.

Säkerställ att uppdateringar för kritiska sårbarheter, som LogoFAIL, hanteras omedelbart och testas i en kontrollerad miljö.

Stärk säkerheten i leveranskedjan

Granska och validera beroenden av firmwareleverantörer för att minska risken för komprometterade komponenter.

Kräv att leverantörer följer branschstandarder. Till exempel NIST SP 800-193.

Bygg en kultur av säkerhetsmedvetenhet

Genomför utbildning för att öka förståelsen för firmwarehot bland IT- och SOC-team.

Använd LogoFAIL som ett konkret exempel för att engagera ledningsgruppen i diskussionen om strategisk cybersäkerhet.

Så vad kan en CISO göra mot firmwarehot?

Firmwarehot är inte längre en teoretisk möjlighet utan en påtaglig risk som kan påverka både säkerhet och affärskontinuitet. Men genom att vidta genomarbetade och strategiska åtgärder kan en CISO bidra till att skydda sin organisation mot framtida attacker. Samt stärka motståndskraften i ett alltmer komplext hotlandskap.

Den här artikeln har tidigare publicerats i vårt ThreatInsights-nyhetsbrev. Cybersäkerhet av experter för experter med fokus på Europa.

Implementera Zero Trust

Skydda er verksamhet mot cyberhot med Zero Trust. Genom att införa effektiva kontroller får ni säkrare åtkomst, minskad risk för intrång och bättre efterlevnad. Zero Trust bygger på principen att anta…

Om författaren

David Kasabji

Head of Threat Intelligence, Consica Group

David Kasabji är Head of Threat Intelligence på Conscia Group. Med ansvar för att leverera relevant information om cyberhot i till stöd Conscia SOC & MDR samt till offentliga medieplattformar. Hans arbete inkluderar att analysera och konstruera Threat Intel från olika datakällor, reverse engineering av skadlig programvara, skapa TTP:er baserade på inhämtad information och publicera FoU-innehåll. Han är certifierad GCTI och GMON.

Relaterat