När jag frågar kunder hur de håller sin miljö uppdaterad svarar många att de har full kontroll eftersom de använder WSUS. Men får du verkligen full kontroll med gratisverktyg såsom WSUS?

Redan några dagar in på 2023 började det dyka upp artiklar om enheter med allvarliga sårbarheter som inte uppdaterats. Den här gången gällde det Citrix ADC. Jag har inget ont att säga om Citrix, det kunde lika gärna ha handlat om en annan leverantör – men jag skräms av icke installerade uppdateringar. Den här typen av teknik finns ofta i DMZ, som trots direktkontakt med internet kan sakna säkerhet. Om inkräktare inte ska ha en vidöppen dörr till ”din heliga graal” är du därmed beroende av andra säkerhetsåtgärder såsom segmentering, åtkomsthantering, Zero Trust etc.

En annan aktuell artikel handlar om en bortglömd Exchange-server. Den användes inte längre och borde egentligen ha stängts av för länge sedan. Gøran Tømte och jag tog upp just det här ämnet i Digi-podcasten ”Spara pengar och öka säkerheten”.

Det tar mig till huvudpoängen – som inte är uppdateringsregler eller rutiner – utan livscykel och prioriteringar!

Alla enheter har en livscykel

Oavsett vilka enheter du placerar i din miljö följer de en livscykel. Steg ett är lansering (där säkerhet sannolikt ligger långt ner på prioriteringslistan). Därefter följer uppdateringar som adderas hyfsat snabbt för att fixa allt ”som glömts”, följt av ny funktionalitet och fler uppdateringar innan produkten är ”End of Life”. Som jag nämt i en annan artikel innebär det ofta att den blir stående (men den risken kan inte nämnas alltför ofta).

Förra året upptäcktes 25 226 sårbarheter, vilket är ett nytt rekord. Siffran i sig kanske inte är så uppseendeväckande, men om man undersöker den närmare är det nästan 70 nya sårbarheter VARENDA DAG! 70 nya sårbarheter som du som arbetar på IT-avdelningen ska åtgärda, förutom allt annat som du redan gör. Först måste du ta reda på om du har produkten i fråga i din miljö, sedan kontrollera om det är den sårbara versionen som används – eller kanske en ännu äldre version. Du måste hitta uppdateringar som ska installeras, ta reda på vilka enheter som ska ha uppdateringen, göra installationen, kontrollera om den lyckats och sedan är du KANSKE i mål. För vänta, kom det inte med en readme-fil, med några extra steg som du måste göra INNAN sårbarheten är borta?

Och detta måste du göra för VARENDA av de 70 sårbarheterna – vissa allvarligare än andra, medan andra kanske inte gäller dig? I det här läget måste du prioritera, vilket betyder att de enklaste uppgifterna lätt skjuts upp tills de har glömts bort.

Vad kan göra det här lättare?

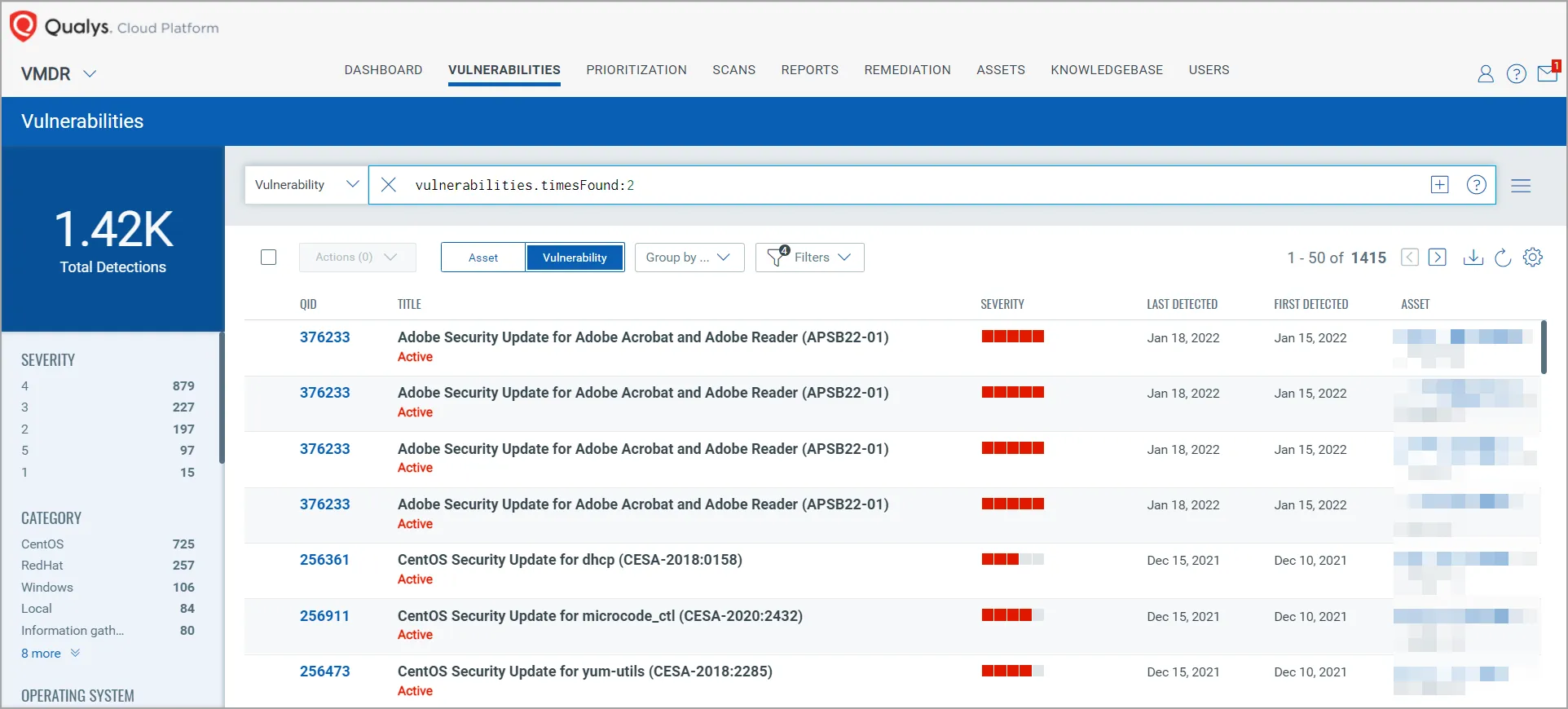

Rätt verktyg kan göra jobbet åt dig. På Conscia samarbetar vi mycket med Qualys. Deras VMDR-lösning (Vulnerability, Management, Detection & Response) innehåller all funktionalitet som du behöver för att få överblick. Eftersom hela lösningen är molnbaserad behöver du inte oroa dig för uppdateringar. Varje dator och server (fysiska, virtuella eller molnbaserade) uppdateras med en lättviktsagent, som överför all information om slutpunkten. Den här informationen, om nyinstallerad programvara och patchar eller avinstallerad programvara, uppdateras var fjärde timme.

Rätt verktyg kan göra jobbet åt dig. På Conscia samarbetar vi mycket med Qualys. Deras VMDR-lösning (Vulnerability, Management, Detection & Response) innehåller all funktionalitet som du behöver för att få överblick. Eftersom hela lösningen är molnbaserad behöver du inte oroa dig för uppdateringar. Varje dator och server (fysiska, virtuella eller molnbaserade) uppdateras med en lättviktsagent, som överför all information om slutpunkten. Den här informationen, om nyinstallerad programvara och patchar eller avinstallerad programvara, uppdateras var fjärde timme.

Alla enheter som du inte kan uppdatera med en agent, såsom nätverksutrustning, skrivare, IoT-enheter etc. hanterar du med en virtuell aktiv skanner (du måste faktiskt installera denna). Den skannar hela eller definierade delar av din miljö och rapporterar vad den hittar. Det ger överblick på ALLT som finns i din miljö, inklusive hårdvara, mjukvaruversioner och inte minst sårbarheter – både on-premise och i molnet.

Och nu kommer jag till det viktigaste : Verktyget prioriterar sårbarheterna åt dig så att du kan fokusera på de viktigaste.

Qualys prioritering utgår från all information om sårbarheten såsom Severity (vad är konsekvensen om sårbarheten utnyttjas), CVSS-poäng (vad är sannolikheten att den kommer att utnyttjas), om sårbarheten redan används i en pågående attack, om källkoden säljs på DarkWeb etc. Information sammanfattas i Qualys Detection Score (QDS) på en skala från 1 till 100, där 90-100 rankas som kritiska poäng.

Qualys kombinerar sedan informationen med en riskpoäng på varje enskild enhet. Är maskinen kritisk? Kör den ett EoL-operativsystem? Är den grunden i andra säkerhetsåtgärder eller är den tillgänglig från internet? Svaret är dina mest kritiska sårbarheter som du MÅSTE hantera så snart som möjligt!!

Utan det här verktyget blir uppgiften omänsklig och hopplös att hantera!!

Patchhantering

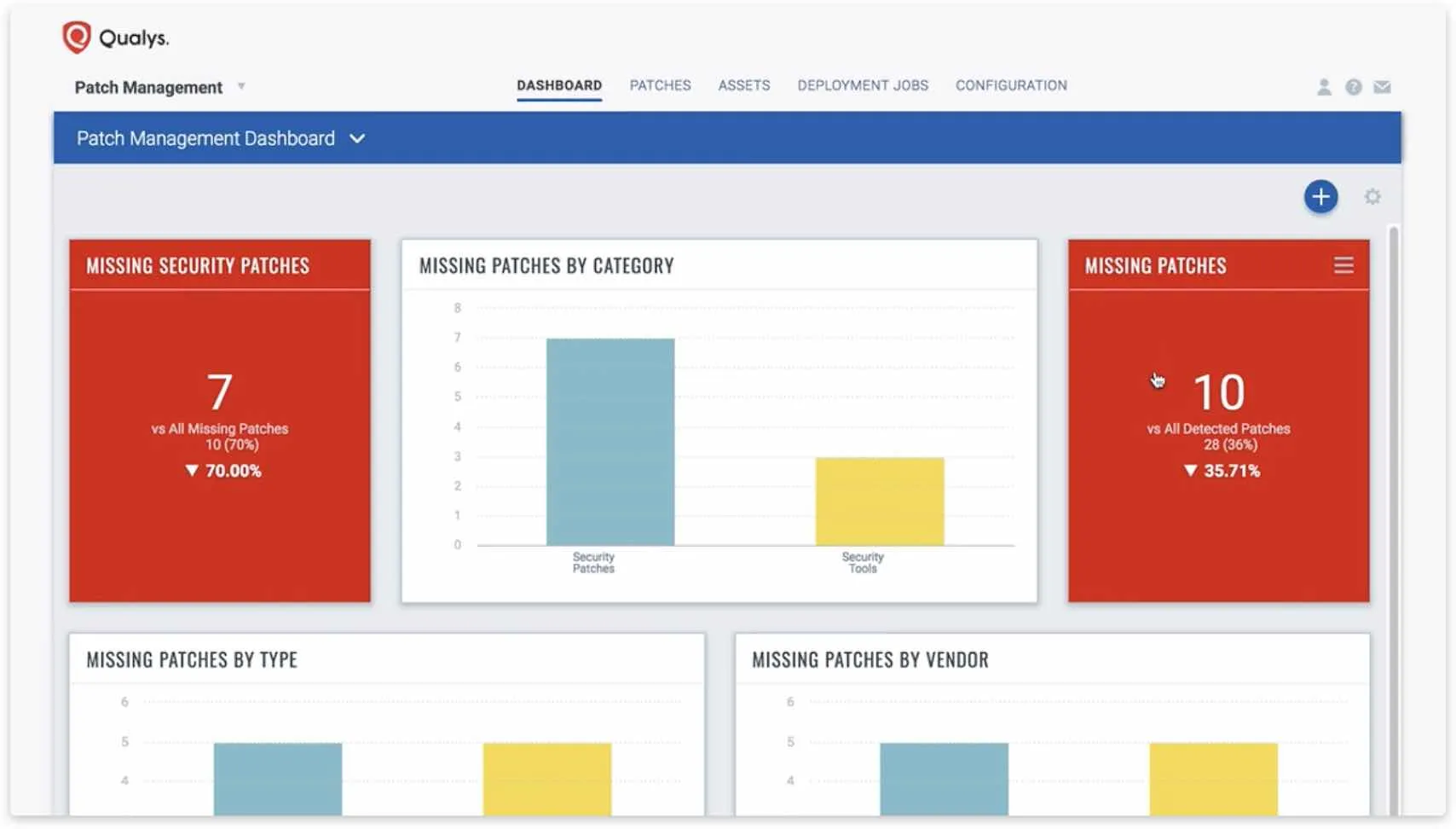

När du har överblick och är redo att göra uppdateringarna är tiden din begränsande faktor. Kanske lyckades du installera 40 uppdateringar den enda dagen som du har möjlighet? Vad händer med de återstående 450? Även om du bara fokuserar på de mest kritiska sårbarheterna kommer det att finnas uppdateringar som du inte hinner med.

Också sårbarheter med lägre QDS måste hanteras. Om du utökar ditt Qualys-paketet så att det också inkluderar Patch Management sker mycket av det jobbet åt dig. Individuella uppdateringar, såsom webbläsarens, kan du automatisera till 100 %.

I praktiken kan många uppdateringar hanteras automatiskt – och du kan fokusera på de som kräver att servern startas om eller hantering både före och efter uppdateringar. Även de här aktiviteterna kan hanteras med Qualys.

Poängen med den här artikeln är att visa att ”vi litar på WSUS till 100%” är en farlig position. Om du konstant håller din miljö så uppdaterad som möjligt och vet vad som finns där minskar sannolikheten för digitala intrång. Om du tar bort kofoten, hammaren och skruvmejseln och ser till att fönster och dörrar inte har hål blir det helt enkelt svårare för brottslingen att ta sig in.

Qualys har många fler funktioner. Om jag skriver om dem alla här blir artikeln för lång, men vi på Conscia visar dem gärna för dig. Vi kan också sätta upp en testinstallation!