Den 30 maj 2022 bekräftade och släppte Microsoft en Zero Day-sårbarhet identifierad som CVE-2022-30190 Follina på sin MSRC-portal. Follina gör fjärrkörning av kod (RCE) möjlig när MSDT (Microsoft Support Diagnostic Tool) anropas med hjälp av URL-protokoll från en uppringningsapp.

Microsoft förtydligar att en angripare som lyckas utnyttja den här sårbarheten kan köra en godtycklig kod med givna privilegier för det anropade programmet.

Angripare kan därmed bland annat installera nya program, ändra data och skapa nya konton i den miljö som de givna rättigheterna tillåter.

Säkerhetsforskare på Proofpoint har upptäckt att den kinesiska APT-gruppen (TA413) aktivt utnyttjar MSDT-sårbarheten Follina genom att köra skadlig kod med målet att öppna eller förhandsgranska worddokument som levereras i ZIP-arkiv.

För MDR-kunder som använder Cortex XDR och Microsoft Defender for Endpoint-datakällor har Conscia SOC – Security Operations Center kapacitet att upptäcka i realtid när den här sårbarheten utnyttjas.

Så upptäcker du Zero Day-sårbarheten Follina

Microsoft rekommenderar att du motverkar den här Zero Day-sårbarheten genom att inaktivera MSDT URL-protokollet. Conscia Cyberdefense Threat Detection-analytiker Tom Kern har emellertid utvecklat en detektionsregel för alla som vill säkra robust upptäckt men inte är sugna på den lösningen.

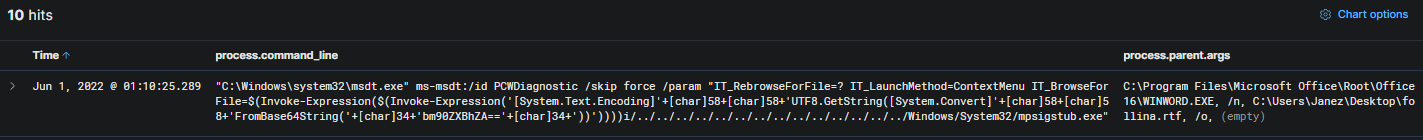

En av de mest uppenbara vägarna till upptäckt är att fokusera på relationen mellan Office-programvara (som MS Word) och msdt.exe. Den här bilden visar upptäcktsloggar när du öppnar ett angripet Word-dokument:

Det här är definitivt något att leta efter. Men i det här fallet antar vi att lasten levereras i form av en angripen Word-fil. Eftersom sårbarheten inte finns i Microsoft Office, utan i Support Diagnostic Tool kan den levereras och utnyttjas på många sätt. Om insatserna begränsas till det här scenariot kan angriparen ta sig förbi försvaret genom att välja en annan metod.

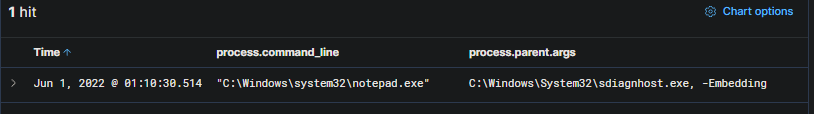

För att skapa en mer heltäckande detekteringslogik fokuser vi istället på själva koden. I vårt test är koden inställd för att öppna notepad.exe.

Här observerade vi att sdiagnhost.exesprider lasten, i det här fallet notepad.exeDen vanliga detekteringsmetoden är att söka efter alla misstänkta child processer av sdiagnhost.exe, såsom cmd.exe, powershell.exe, mshta.exe, wscript.exe, wmiprvse.exe.

Eftersom den här metoden fokuserar på filer som angripare brukar missbruka är den otillräcklig. Här är en frilista för child processer ett mer hållbart tillvägagångsätt. Det betyder att vi måste definiera en regel som aktiveras om sdiagnhost.exeskapar en underordnad process som inte är normal för den här körbara filen.

Förstå SDIAGNHOST

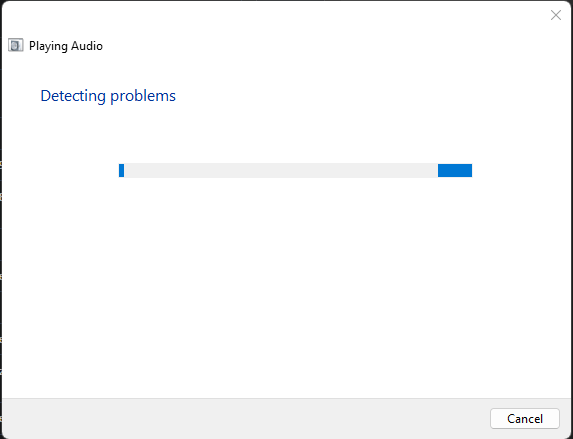

För att förstå vad som är normalt för

sdiagnhost.exe

måste vi först förstå hur det används av operativsystemet. Du känner säkert till funktionen i Microsoft Windows som försöker felsöka ett problem åt dig. Den ser ut så här:

Felsökning hanteras av

sdiagnhost.exe som skapar olika processer som används för att samla in mer information om problemet. Om ett nätverksproblem till exempel felsöks kommersdiagnhost.exesprida

route.exesom ger en lokal routingtabell som identifierar problem med default porten.

Det finns ett begränsat antal körbara filer som

sdiagnhost.exekommer att sprida. I vår kunders miljöer var det:

'conhost.exe', 'csc.exe','TiWorker.exe', 'MoUsoCoreWorker.exe', 'TrustedInstaller.exe', 'RtkAudioService64.exe', 'tphkload.exe', 'SpatialAudioLicenseSrv.exe', 'spoolsv.exe', 'WaaSMedicAgent.exe', 'bitsadmin.exe', 'control.exe', 'net.exe', 'sc.exe', 'sfc.exe', 'ROUTE.EXE', 'makecab.exe', 'ipconfig.exe', 'netsh.exe'

Så upptäcker du en child process av SDIAGNHOST

Eftersom det är normalt att sdiagnhost.exe skapar ovanstående körbara filer kan allt som inte finns med på listan ovan betraktas som onomalt. Listan är emellertid inte nödvändigtvis komplett och bör verifieras i din miljö för upptäckt av ytterligare körbara filer som har observerats tidigare.

Detekteringsregeln skulle se ut så här:

- Parent processen heter

sdiagnhost.exeAND - Processnamnet finns inte i den övre listan

Det bästa med den här metoden är att den sannolikt även kommer att upptäcka alla andra framtida RCE-sårbarheter i Microsoft Support Diagnostic Tool eftersom logiken fokuserar på avvikelser från normalt beteende istället för kända dåliga beteenden.

Det bästa med den här metoden är att den sannolikt även kommer att upptäcka alla andra framtida RCE-sårbarheter i Microsoft Support Diagnostic Tool eftersom logiken fokuserar på avvikelser från normalt beteende istället för kända dåliga beteenden.

Conscias SOC finns tillgänglig med flera olika tjänstenivåer – läs gärna mer om vår SOC i detta whitepaper ”Hur du stoppar cybertjyvarna från att stoppa din business” (fritt översatt). Här finns också en rad frågor vi anser att du bör ställa leverantören inför val av SOC: